eerder dit jaar werden gebruikers van Chromecast streaming dongles, Google Home apparaten en smart Tv ’s overspoeld met een bericht dat YouTuber PewDiePie’ s kanaal promoot. De kaping wordt gezegd dat deel uit van een lopende abonnee tellen strijd op de video sharing site. De hackers achter het naar verluidt maakte gebruik van slecht geconfigureerde routers die de Universele Plug and Play (UPnP) service ingeschakeld had, waardoor de routers naar voren openbare poorten naar de private apparaten en open zijn voor het openbare internet.,

veel apparaten zoals camera ‘ s, printers en routers gebruiken UPnP om het hen gemakkelijk te maken om automatisch Andere apparaten op een lokaal netwerk te ontdekken en te controleren en met elkaar te communiceren voor het delen van gegevens of het streamen van media. UPnP werkt met netwerkprotocollen om communicatie in het netwerk te configureren. Maar met zijn gemak komt de veiligheid gaten die variëren van aanvallers het verkrijgen van controle over apparaten te omzeilen firewall beveiligingen.,

na het eerder genoemde incident hebben we UPnP-gerelateerde gebeurtenissen in thuisnetwerken bekeken en vonden we dat veel gebruikers UPnP nog steeds hebben ingeschakeld op hun apparaten. We hebben gegevens verzameld van onze gratis IoT scanning tool, die meerdere besturingssystemen kan bestrijken, waaronder Mac, Windows, Android en IOS platforms. Voor deze blog bespreken we gegevens vanaf januari 2019.,/div>11%

Table 1., Top apparaattypen met UPnP ingeschakeld

In Januari detecteerden we 76 procent van de routers met UPnP ingeschakeld. Bovendien heeft 27 procent van de media-apparaten, bijvoorbeeld DVD-spelers en media-streaming-apparaten, ook UPnP ingeschakeld. Kwetsbare UPnP implementaties, wanneer uitgebuit, kunnen routers en andere apparaten te zetten in proxies om de oorsprong van botnets, distributed denial-of-service (DDoS) aanvallen, of spam te verdoezelen, en maken bijna onmogelijk om te traceren wat kwaadaardige activiteiten worden gedaan., Rapporten zijn al eerder opgedoken waar routers met kwetsbare UPnP-implementaties werden gedwongen om verbinding te maken met poorten en zelfs spam of andere kwaadaardige mails te sturen naar bekende e-maildiensten.

De IoT botnet Satori, bijvoorbeeld, is berucht voor het benutten van een UPnP kwetsbaarheid. De kwetsbaarheid, aangeduid als CVE-2014-8361, is een commando injectie kwetsbaarheid in Realtek SDK miniigt UPnP SOAP interface., Een openbaar advies met betrekking tot de kwetsbaarheid werd vrijgegeven in Mei 2015 met de toepasselijke mitigatie, maar uit recente gegevens die we hebben verzameld, veel apparaten zijn nog steeds met behulp van oudere, potentieel kwetsbare UPnP-versies.

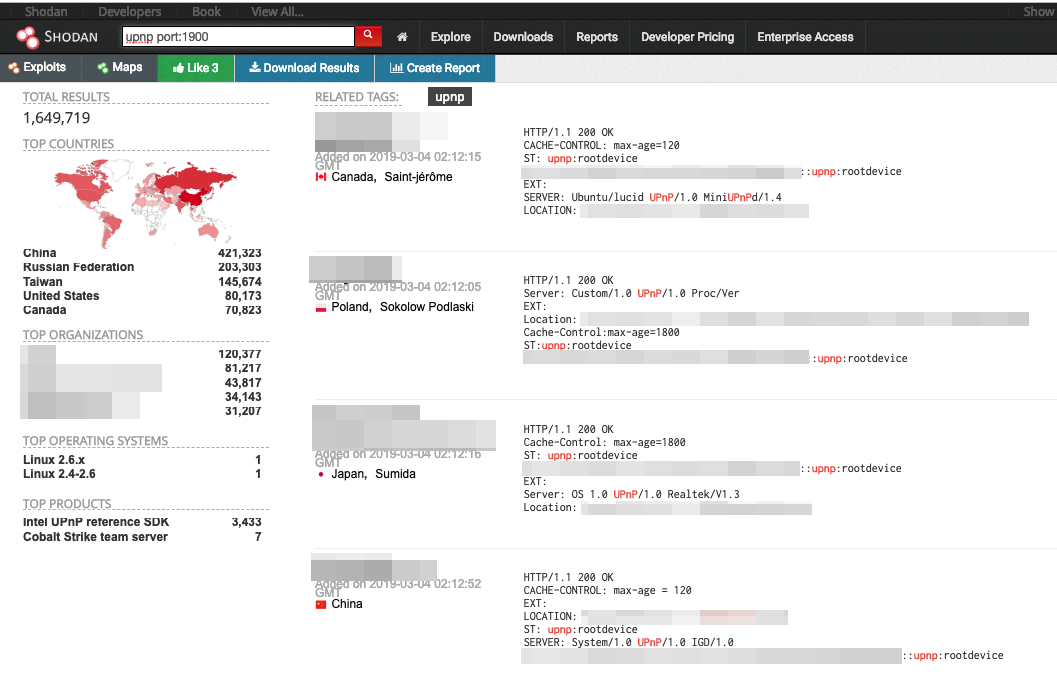

figuur 1. UPnP-gerelateerde resultaten, met 1900 als de poort, in Shodan (gegevens van 5 maart 2019)

we hebben ook onze scanning uitgebreid met behulp van de online zoekmachine Shodan., Een scan voor de standaard poort gebruikt door UPnP, dat is 1900, leverde een resultaat van 1.649.719 apparaten doorzoekbaar op het openbare internet. Bekende UPnP bibliotheken werden ook vermeld in de zoekmachine, met MiniUPnPd en Custom (Broadcom ‘ s UPnP bibliotheek) als wat de meeste doorzoekbare apparaten gebruiken.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Top drie UPnP bibliotheken in Shodan resultaten (Maart 5, 2019 data)

UPnP-gerelateerde kwetsbaarheden en huidige apparaat implementaties in thuisnetwerken

Shodan resultaten schilderde de schaal van publiekelijk doorzoekbare UPnP-enabled apparaten. Met onze eigen scanningtool hebben we gekeken naar UPnP-bibliotheken die thuis worden gebruikt en andere kleine netwerkomgevingen en hebben we vastgesteld wat de factoren kunnen zijn die de apparaten kwetsbaar maken voor aanvallen. In een notendop vonden we dat de meeste apparaten nog steeds oude versies van UPnP-bibliotheken gebruiken., Kwetsbaarheden met betrekking tot de UPnP-bibliotheken zijn jaren oud, zijn potentieel ongepatchte, en laat aangesloten apparaten onbeveiligd tegen aanvallen.

MiniUPnPd

onze IoT scanning tool data toonde aan dat 16 procent van die apparaten met UPnP ingeschakeld gebruik maken van de miniupnpd bibliotheek. MiniUPnPd is een bekende UPnP daemon voor NAT (network address translation) routers om port mapping protocol services te leveren. Interessant is dat apparaten die we gedetecteerd hebben de oude versies van MiniUPnPd geà nstalleerd hebben: 24 procent gebruikt MiniUPnPd 1.0, 30 procent gebruikt MiniUPnPd 1.,6, en slechts vijf procent van de apparaten gebruiken MiniUPnPd 2.x versie (miniupnpd 2.1 is de nieuwste versie).

Tabel 3. MiniUPnPd distributie

apparaten met oude versies van de genoemde daemon moeten worden beschermd tegen bekende en risicovolle kwetsbaarheden. Bijvoorbeeld, CVE-2013-0230, een stack-based buffer overflow in de ExecuteSoapAction van MiniUPnPd 1.0, staat aanvallers toe willekeurige code uit te voeren. CVE-2013-0229, een kwetsbaarheid in de ProcessSSDPRequest functie in MiniUPnPd voordat 1.,4, kunnen aanvallers een denial of service (DoS) veroorzaken via een vervaardigd verzoek dat een buffer over-lezen triggers. Dan is er CVE-2017-1000494, een niet-geïnitialiseerde stack variabele fout in MiniUPnPd < 2.0 waarmee aanvallers DoS (segmentatie fout en geheugen corruptie) veroorzaken.

Windows UPnP Server

we vonden ook dat 18 procent van de apparaten Windows-gebaseerde UPnP gebruiken. Deze apparaten, Microsoft Windows XP machines (Windows NT 5.1) in het bijzonder, moeten controleren of de MS07-019 patch is toegepast., (Het is ook belangrijk op te merken dat Windows XP eind van het leven in April 2014 bereikt, wat betekent dat het niet langer wordt ondersteund door Microsoft en beveiligingsproblemen zullen ongepatched worden gelaten.) Windows XP wordt geleverd met UPnP-functionaliteit die automatisch wordt ingeschakeld uit de doos. De patch richt zich op de UPnP-geheugen corruptie kwetsbaarheid (CVE-2007-1204) die een externe aanvaller in staat stelt om willekeurige code te draaien in de context van een lokale service-account.,

Libupnp (portable SDK for UPnP devices)

De portable software development kit (SDK) voor UPnP devices (libupnp) is een andere bekende UPnP bibliotheek die meerdere besturingssystemen ondersteunt. Op basis van onze gegevens gebruikt 5 procent van de gedetecteerde apparaten het libupnp-bibliotheekpakket. Hoewel niet een significant aantal, merkten we op dat de meeste van de apparaten met de genoemde bibliotheek versies ouder zijn dan 1.6.18/1.6.19 (de huidige versie is 1.8.4). Gebruikers van versies vóór 1.6.,18 moeten rekening houden met een stack-based buffer overflow in de unique_service_name functie, aangeduid als CVE-2012-5958, die het mogelijk maakt externe aanvallen willekeurige code uit te voeren via een User Datagram Protocol (UDP) pakket.

conclusie en Trend Microoplossingen

het kan lastig zijn voor gebruikers om te bepalen of een apparaat een UPnP-gerelateerde fout heeft of geïnfecteerd is. Sommige apparaten kunnen worden verborgen achter NAT, zodat zelfs als er een kwetsbaarheid bestaat, de gebruiker kan het effect niet onmiddellijk zien., Om aanvallen te voorkomen die misbruik maken van UPnP-gerelateerde kwetsbaarheden, moeten gebruikers ervoor zorgen dat hun apparaten bijgewerkte firmware draaien. Als een apparaat wordt verdacht van besmetting, het apparaat moet worden herstart, reset naar de oorspronkelijke fabrieksinstellingen, of, om te vergissen aan de kant van voorzichtigheid, helemaal vervangen. Tenzij het inschakelen van UPnP in apparaten noodzakelijk is voor het netwerk, is het raadzaam om de UPnP-functie uit te schakelen als het apparaat dit toestaat. Opgemerkt moet echter worden dat het uitschakelen van UPnP sommige functionaliteiten kan uitschakelen, waaronder lokale Device discovery afhankelijkheden en genegeerd aanvragen van apparaten.,

thuisgebruikers kunnen deze maatregelen ook volgen voor extra beveiliging:

1. Scan thuisnetwerken met de Trend Micro ™ HouseCall™ voor thuisnetwerken tool en controleer welke apparaten hun UPnP-poort 1900 open hebben.

2. Ga naar de instellingenpagina van het apparaat (bijvoorbeeld de instellingenpagina van de router) om UPnP uit te schakelen.

3. Configureer handmatig poort doorsturen instellingen indien nodig.

De Trend Micro Home Network Security oplossing kan het internetverkeer tussen de router en alle aangesloten apparaten controleren. Onze IoT scanning tool is geïntegreerd in de Trend Micro HouseCall voor thuisnetwerken scanner.,

gebruikers van de Trend Micro Home Network Security solution zijn beschermd tegen UPnP kwetsbaarheden en gerelateerde aanvallen via deze regels:

- 1134286 WEB Realtek SDK Miniigt UPnP SOAP commando uitvoering (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway Soap commando uitvoering (CVE-2017-17215)