plus tôt cette année, les utilisateurs de dongles de streaming Chromecast, D’appareils Google Home et de téléviseurs intelligents ont été inondés d’un message faisant la promotion de la chaîne de YouTuber PewDiePie. Le détournement ferait partie d’une bataille en cours sur le nombre d’abonnés sur le site de partage de vidéos. Les pirates derrière elle aurait profité de routeurs mal configurés qui avaient le Plug And Play universel (UPnP) service activé, ce qui a amené les routeurs à transférer les ports publics aux appareils privés et être ouvert à l’internet public.,

de nombreux appareils tels que les caméras, les imprimantes et les routeurs utilisent UPnP pour leur permettre de découvrir et de vérifier automatiquement d’autres appareils sur un réseau local et de communiquer entre eux pour le partage de données ou le streaming multimédia. UPnP fonctionne avec les protocoles réseau pour configurer les communications dans le réseau. Mais avec sa commodité vient des failles de sécurité qui vont des attaquants prenant le contrôle des appareils à contourner les protections de pare-feu.,

Après l’incident susmentionné, nous avons examiné les événements liés à L’UPnP dans les réseaux domestiques et constaté que de nombreux utilisateurs ont toujours activé L’UPnP sur leurs appareils. Nous avons recueilli des données à partir de notre outil D’analyse IoT gratuit, qui peut couvrir plusieurs systèmes d’exploitation, y compris les plates-formes Mac, Windows, Android et iOS. Pour ce blog, nous discutons des données de janvier 2019.,/div>11%

Table 1., Principaux types de périphériques avec UPnP activé

en janvier, nous avons détecté 76% des routeurs avec UPnP activé. De plus, 27% des périphériques multimédias, par exemple les lecteurs de DVD et les périphériques de streaming multimédia, ont également activé UPnP. Les implémentations UPnP vulnérables, lorsqu’elles sont exploitées, peuvent transformer les routeurs et autres périphériques en proxys pour masquer les origines des botnets, des attaques par déni de service distribué (DDoS) ou du spam, et rendre presque impossible de retracer les activités malveillantes., Des rapports ont déjà fait surface où les routeurs avec des implémentations UPnP vulnérables ont été forcés de se connecter à des ports et même d’envoyer du spam ou d’autres mails malveillants à des services de messagerie bien connus.

le botnet IoT Satori, par exemple, a été tristement célèbre pour avoir exploité une vulnérabilité UPnP. La vulnérabilité, désignée comme CVE-2014-8361, est une vulnérabilité d’injection de commande dans L’interface SOAP Miniigd UPnP du SDK Realtek., Un avis public relatif à la vulnérabilité a été publié en mai 2015 avec des mesures d’atténuation applicables, mais d’après les données récentes que nous avons recueillies, de nombreux appareils utilisent encore des versions UPnP plus anciennes et potentiellement vulnérables.

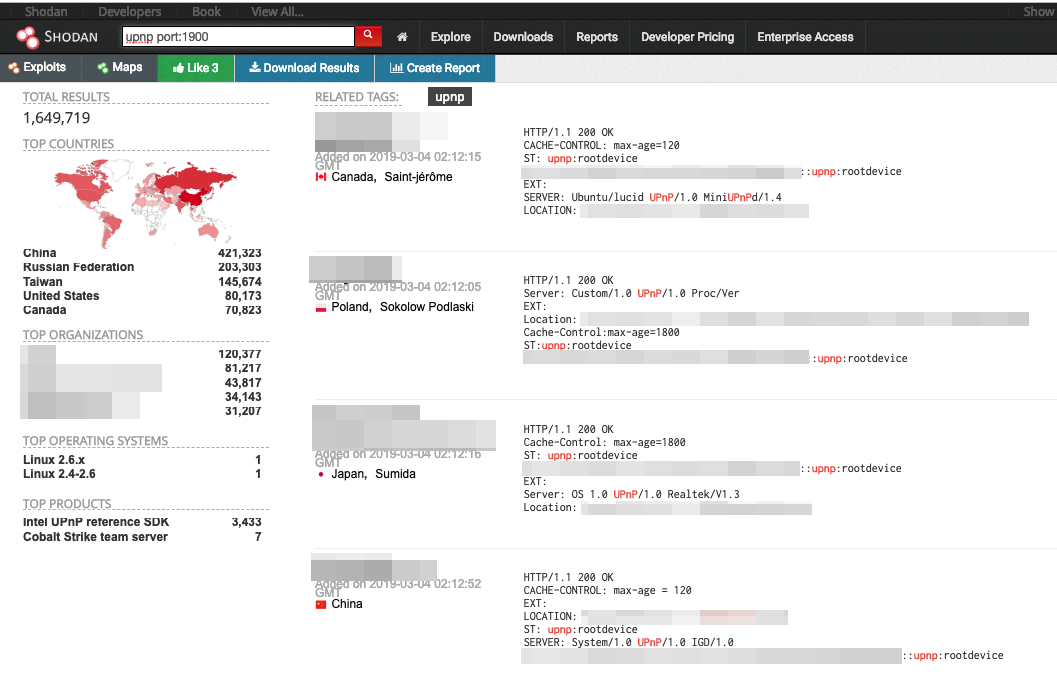

Figure 1. Résultats liés à l’UPnP, avec 1900 comme port, à Shodan (données du 5 mars 2019)

nous avons également étendu notre analyse en utilisant le moteur de recherche en ligne Shodan., Une analyse du port standard utilisé par UPnP, qui est 1900, a donné un résultat de 1,649,719 périphériques consultables sur l’internet public. Des bibliothèques UPnP bien connues ont également été répertoriées dans le moteur de recherche, avec MiniUPnPd et Custom (Bibliothèque UPNP de Broadcom) comme ce que la plupart des appareils consultables utilisent.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Les trois meilleures bibliothèques UPnP dans les résultats Shodan (données du 5 mars 2019)

vulnérabilités liées à L’UPnP et implémentations actuelles de périphériques dans les réseaux domestiques

Les résultats Shodan ont peint l’échelle des périphériques compatibles UPnP consultables publiquement. Avec notre propre outil d’analyse, nous avons examiné les bibliothèques UPnP utilisées à la maison et d’autres petits environnements réseau et identifié quels pourraient être les facteurs qui rendent les appareils vulnérables aux attaques. En un mot, nous avons constaté que la plupart des appareils utilisent encore d’anciennes versions des bibliothèques UPnP., Les vulnérabilités impliquant les bibliothèques UPnP datent de plusieurs années, sont potentiellement non corrigées et laissent les appareils connectés non sécurisés contre les attaques.

MiniUPnPd

Les données de notre outil D’analyse IoT ont montré que 16% de ces appareils avec UPnP activé utilisent la bibliothèque MiniUPnPd. MiniUPnPd est un démon UPnP bien connu pour les routeurs NAT (network address translation) pour fournir des services de protocole de mappage de ports. Fait intéressant, les appareils que nous avons détectés ont les anciennes versions de MiniUPnPd installées: 24 pour cent utilisent MiniUPnPd 1.0, 30 pour cent utilisent MiniUPnPd 1.,6, et seulement cinq pour cent des appareils utilisent MiniUPnPd 2.version x (miniupnpd 2.1 est la dernière version).

le Tableau 3. Distribution MiniUPnPd

Les appareils avec d’anciennes versions dudit démon doivent être protégés contre les vulnérabilités connues et à haut risque. Par exemple, CVE-2013-0230, un dépassement de tampon basé sur une pile dans L’Exécutesoapaction de MiniUPnPd 1.0, permet aux attaquants d’exécuter du code arbitraire. CVE-2013-0229, une vulnérabilité dans la fonction Processsdprequest dans MiniUPnPd avant 1.,4, permet aux attaquants de provoquer un déni de service (DoS) via une demande conçue qui déclenche une lecture excessive du tampon. Ensuite, il y a CVE-2017-1000494, une faille de variable de pile non initialisée dans MiniUPnPd < 2.0 qui permet aux attaquants de provoquer DoS (défaut de segmentation et corruption de mémoire).

Windows Serveur UPnP

Nous avons également constaté que 18 pour cent des appareils utilisent Windows UPnP. Ces appareils, les machines Microsoft Windows XP (Windows NT 5.1) en particulier, doivent vérifier si le correctif MS07-019 a été appliqué., (Il est également important de noter que Windows XP a atteint sa fin de vie en avril 2014, ce qui signifie qu’il n’est plus pris en charge par Microsoft et que les problèmes de sécurité ne seront pas corrigés.) Windows XP est livré avec la fonctionnalité UPnP qui est activée automatiquement hors de la boîte. Le correctif corrige la vulnérabilité de corruption de mémoire UPnP (CVE-2007-1204) qui permet à un attaquant distant d’exécuter du code arbitraire dans le contexte d’un compte de service local.,

Libupnp (portable SDK for UPnP devices)

Le kit de développement logiciel portable (SDK) pour les périphériques UPnP (libupnp) est une autre bibliothèque UPnP bien connue qui prend en charge plusieurs systèmes d’exploitation. D’après nos données, 5% des appareils détectés utilisent le package de bibliothèque libupnp. Bien que ce ne soit pas un nombre significatif, nous avons noté que la plupart des périphériques avec ladite bibliothèque ont des versions plus anciennes que 1.6.18/1.6.19 (la version actuelle étant 1.8.4). Utilisateurs des versions antérieures à 1.6.,18 doivent être conscients d’un débordement de tampon basé sur la pile dans la fonction unique_service_name, désignée CVE-2012-5958, qui permet aux attaques distantes d’exécuter du code arbitraire via un paquet UDP (User Datagram Protocol).

Conclusion et solutions Trend Micro

Il pourrait être difficile pour les utilisateurs de déterminer si un périphérique a une faille liée à L’UPnP ou a été infecté. Certains périphériques peuvent être cachés derrière NAT, de sorte que même si une vulnérabilité existe, l’utilisateur peut ne pas voir l’impact immédiatement., Pour éviter les attaques qui exploitent les vulnérabilités liées à L’UPnP, les utilisateurs doivent s’assurer que leurs appareils exécutent un micrologiciel mis à jour. Si un appareil est soupçonné d’être infecté, il doit être redémarré, réinitialisé aux paramètres d’usine d’origine ou, pour faire preuve de prudence, complètement remplacé. Sauf si l’activation de L’UPnP dans les périphériques est nécessaire pour le réseau, il est conseillé de désactiver la fonctionnalité UPnP si le périphérique le permet. Il est à noter, cependant, que la désactivation de UPnP peut désactiver certaines fonctionnalités, y compris les dépendances de découverte de périphériques locaux et les demandes ignorées des périphériques.,

les utilisateurs à Domicile peuvent également suivre ces mesures pour améliorer la sécurité:

1. Analysez les réseaux domestiques avec L’outil Trend Micro™ HouseCall™ pour les réseaux domestiques et vérifiez quels périphériques ont leur port UPnP 1900 ouvert.

2. Accédez à la page des paramètres de l’appareil (par exemple, la page des paramètres du routeur) pour désactiver UPnP.

3. Configurez manuellement les paramètres de redirection de port si nécessaire.

la solution Trend Micro Home Network Security peut vérifier le trafic internet entre le routeur et tous les appareils connectés. Notre outil de numérisation IoT a été intégré au scanner Trend Micro HouseCall for Home Networks.,

les utilisateurs de la solution de sécurité réseau domestique Trend Micro sont protégés contre les vulnérabilités UPnP et les attaques associées via ces règles:

- 1134286 exécution de commande Soap UPNP MINIIGD SDK Web Realtek (CVE-2014-8361)

- 1134287 exécution de commande SOAP WEB Huawei Home Gateway (CVE-2017-17215)