tidigare i år, användare av Chromecast streaming donglar, Google Home-enheter och smarta TV-apparater översvämmades med ett meddelande som främjar YouTuber PewDiePies kanal. Kapningen sägs vara en del av en pågående abonnent count strid på videodelning webbplats. Hackarna bakom det utnyttjade enligt uppgift dåligt konfigurerade routrar som hade Universal Plug and Play (UPnP) – tjänsten aktiverad, vilket orsakade routrarna att vidarebefordra offentliga portar till de privata enheterna och vara öppna för det offentliga internet.,

många enheter som kameror, skrivare och routrar använder UPnP för att göra det enkelt för dem att automatiskt upptäcka och granska andra enheter i ett lokalt nätverk och kommunicera med varandra för datadelning eller media streaming. UPnP arbetar med nätverksprotokoll för att konfigurera kommunikation i nätverket. Men med sin bekvämlighet kommer säkerhetshål som sträcker sig från angripare som får kontroll över enheter för att kringgå brandväggsskydd.,

efter den tidigare nämnda händelsen tittade vi på UPnP-relaterade händelser i hemnätverk och fann att många användare fortfarande har UPnP aktiverat i sina enheter. Vi samlade data från vår gratis IoT scanning verktyg, som kan täcka flera operativsystem, inklusive Mac, Windows, Android och iOS plattformar. För den här bloggen diskuterar vi data från januari 2019.,/div>11%

Table 1., Toppenhetstyper med UPnP aktiverat

i Januari upptäckte vi 76 procent av routrar med UPnP aktiverat. Dessutom har 27 procent av medieenheter, till exempel DVD-spelare och media streaming enheter, också UPnP aktiverat. Sårbara UPnP-implementeringar, när de utnyttjas, kan göra Routrar och andra enheter till fullmakter för att förvränga ursprunget till botnät, distribuerade denial-of-service (DDoS) – attacker eller spam och göra det nästan omöjligt att spåra vilka skadliga aktiviteter som görs., Rapporter har redan tidigare dykt upp där routrar med sårbara UPnP-implementeringar tvingades ansluta till portar och till och med skicka spam eller andra skadliga mail till välkända e-posttjänster.

IoT botnet Satori har till exempel varit ökänd för att utnyttja en UPnP-sårbarhet. Sårbarheten, betecknad som CVE-2014-8361, är en kommandoinjektionssårbarhet i Realtek SDK miniigd UPnP SOAP interface., En offentlig rådgivning relaterad till sårbarheten släpptes tillbaka i maj 2015 med tillämplig begränsning, men från de senaste uppgifterna vi samlat, använder många enheter fortfarande äldre, potentiellt sårbara UPnP-versioner.

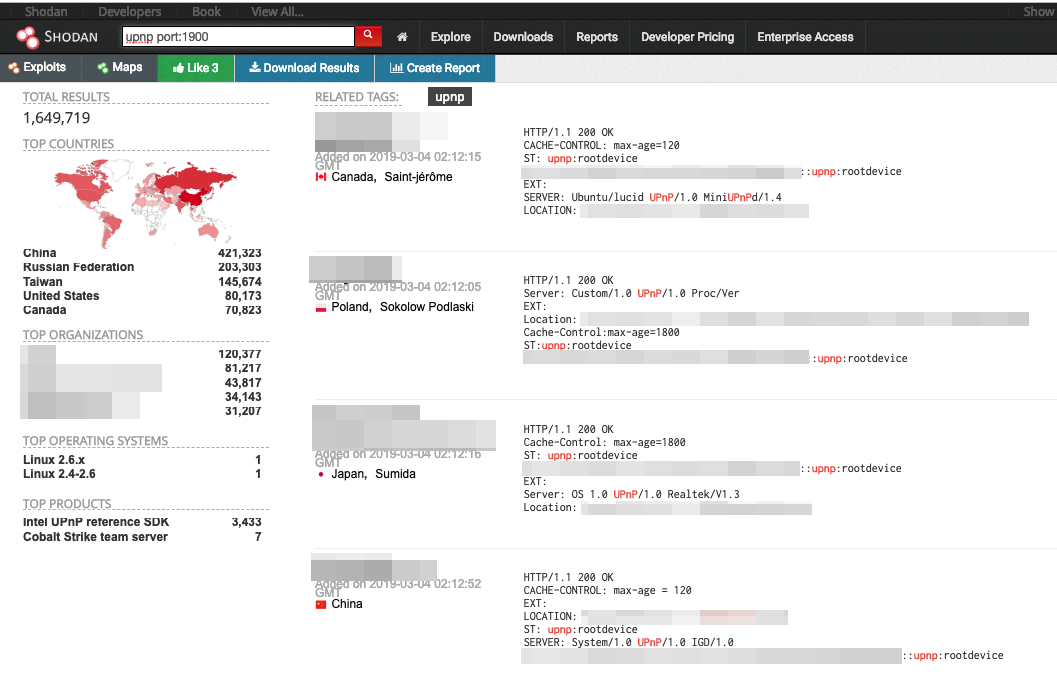

Figur 1. UPnP-relaterade resultat, med 1900 som port, i Shodan (Mars 5, 2019 data)

vi utökade också vår skanning med hjälp av online-sökmotorn Shodan., En skanning för standardporten som används av UPnP, som är 1900, gav ett resultat av 1,649,719 enheter sökbara på det offentliga internet. Välkända UPnP-bibliotek noterades också i sökmotorn, med MiniUPnPd och Custom (Broadcoms UPnP-bibliotek) som vad de flesta sökbara enheterna använder.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Topp tre UPnP-bibliotek i Shodan-resultat (5 mars 2019 data)

UPnP-relaterade sårbarheter och aktuella enhetsimplementeringar i hemnätverk

Shodan-resultat målade skalan av offentligt sökbara UPnP-aktiverade enheter. Med vårt eget skanningsverktyg tittade vi på UPnP-bibliotek som används hemma och andra små nätverksmiljöer och identifierade vad som kan vara de faktorer som gör enheterna sårbara för attacker. I ett nötskal fann vi att de flesta enheter fortfarande använder gamla versioner av UPnP-bibliotek., Sårbarheter som involverar UPnP-biblioteken har varit år gamla, är potentiellt omatchade och lämnar anslutna enheter osäkra mot attacker.

MiniUPnPd

vår IoT scanning verktyg data visade att 16 procent av dessa enheter med UPnP aktiverat använder MiniUPnPd biblioteket. MiniUPnPd är en välkänd UPnP-Demon för Nat-routrar (Network address translation) för att tillhandahålla portmappningsprotokolltjänster. Intressant, enheter vi upptäckt har de gamla versionerna av MiniUPnPd installerat: 24 procent använda MiniUPnPd 1.0, 30 procent använda MiniUPnPd 1.,6, och endast fem procent av enheterna använder MiniUPnPd 2.x-versionen (miniupnpd 2.1 är den senaste versionen).

Tabell 3. Miniupnpd distribution

enheter med gamla versioner av den nämnda demonen måste skyddas mot kända och högrisk sårbarheter. Till exempel tillåter CVE-2013-0230, ett stackbaserat buffertspill i ExecuteSoapAction of MiniUPnPd 1.0, angripare att exekvera godtycklig kod. CVE-2013-0229, en sårbarhet i ProcessSSDPRequest funktion i MiniUPnPd innan 1.,4, tillåter angripare att orsaka en överbelastning (DoS) via en skapad begäran som utlöser en buffertöverläsning. Sedan finns det CVE-2017-1000494, en oinitierad stapelvariabel fel i MiniUPnPd < 2.0 som tillåter angripare att orsaka DoS (segmenteringsfel och minneskorruption).

Windows UPnP Server

vi fann också att 18 procent av enheterna använder Windows-baserade UPnP. Dessa enheter, i synnerhet Microsoft Windows XP-maskiner (Windows NT 5.1), bör kontrollera om plåstret MS07-019 har applicerats., (Det är också viktigt att notera att Windows XP nådde slutet av livet i April 2014, vilket innebär att det inte längre stöds av Microsoft och säkerhetsproblem kommer att lämnas unpatched. Windows XP kommer med UPnP-funktion aktiveras automatiskt ur lådan. Patchen tar upp sårbarheten för minneskorruption (CVE-2007-1204) som gör det möjligt för en fjärrangripare att köra godtycklig kod i samband med ett lokalt servicekonto.,

Libupnp (portable SDK for UPnP devices)

the portable software development kit (SDK) for UPnP devices (libupnp) är ett annat välkänt UPnP-bibliotek som stöder flera operativsystem. Från våra data använder 5 procent av de upptäckta enheterna libupnp-bibliotekspaketet. Även om det inte är ett betydande antal noterade vi att de flesta enheterna med nämnda bibliotek har versioner äldre än 1.6.18/1.6.19 (den nuvarande versionen är 1.8.4). Användare av versioner före 1.6.,18 måste vara medveten om ett stackbaserat buffertspill i unique_service_name-funktionen, som betecknas som CVE-2012-5958, vilket gör det möjligt för fjärrattacker att exekvera godtycklig kod via ett User Datagram Protocol (UDP) – paket.

slutsats och Trend Micro Solutions

det kan vara svårt för användare att avgöra om en enhet har en UPnP-relaterad fel eller har smittats. Vissa enheter kan döljas bakom NAT, så att även om en sårbarhet finns, kan användaren inte se effekten omedelbart., För att förhindra attacker som utnyttjar UPnP-relaterade sårbarheter bör användarna se till att deras enheter kör uppdaterad firmware. Om en enhet misstänks vara infekterad ska enheten startas om, återställas till de ursprungliga fabriksinställningarna eller, för att fela på sidan av försiktighet, helt ersättas. Om det inte är nödvändigt att aktivera UPnP i enheter för nätverket, är det lämpligt att inaktivera UPnP-funktionen om enheten tillåter. Det bör dock noteras att avstängning av UPnP kan inaktivera vissa funktioner, inklusive lokala enhet upptäckt beroenden och ignorerade förfrågningar från enheter.,

hemanvändare kan också följa dessa åtgärder för ökad säkerhet:

1. Skanna hemnätverk med verktyget Trend Micro ™ HouseCall™ för hemnätverk och kontrollera vilka enheter som har UPnP-porten 1900 öppen.

2. Gå till enhetens inställningssida (t.ex. routerns inställningssida) för att inaktivera UPnP.

3. Konfigurera inställningarna för portvidarebefordran manuellt om det behövs.

Trend Micro Home Network Security-lösningen kan kontrollera internettrafiken mellan routern och alla anslutna enheter. Vårt IoT-skanningsverktyg har integrerats i Trend Micro HouseCall för Home Networks scanner.,

Användare av Trend Micro Hem Network Security solution är skyddad från UPnP-sårbarheter och relaterade attacker via dessa regler:

- 1134286 WEB Realtek SDK Miniigd UPnP TVÅL kommandon (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway TVÅL kommandon (CVE-2017-17215)