la începutul acestui an, utilizatorii Dongle-urilor de streaming Chromecast, dispozitivelor Google Home și televizoarelor inteligente au fost inundați cu un mesaj care promovează canalul YouTuber PewDiePie. Se spune că deturnarea face parte dintr-o luptă continuă a numărului de abonați pe site-ul de partajare video. Hackerii din spatele acestuia au profitat de routerele slab configurate, care aveau Serviciul Universal Plug and Play (UPnP) activat, ceea ce a determinat routerele să transmită porturile publice către dispozitivele private și să fie deschise internetului public.,multe dispozitive, cum ar fi camere, imprimante și routere, utilizează UPnP pentru a le facilita descoperirea și verificarea automată a altor dispozitive dintr-o rețea locală și comunicarea între ele pentru partajarea datelor sau streaming media. UPnP funcționează cu protocoale de rețea pentru a configura comunicațiile în rețea. Dar cu confortul său vine de gauri de securitate, care variază de la atacatori de a obține controlul de dispozitive să ocolind firewall de protecție.,

după incidentul menționat mai sus, am analizat evenimentele legate de UPnP în rețelele de domiciliu și am constatat că mulți utilizatori au încă UPnP activat pe dispozitivele lor. Am colectat date din instrumentul nostru gratuit de scanare IoT, care poate acoperi mai multe sisteme de operare, inclusiv platforme Mac, Windows, Android și iOS. Pentru acest blog, discutăm date din ianuarie 2019.,/div>11%

Table 1., Tipuri de dispozitive de Top cu UPnP activat

în ianuarie, am detectat 76% din routerele cu UPnP activat. Mai mult, 27 la sută dintre dispozitivele media, de exemplu, playerele DVD și dispozitivele de streaming media, au activat și UPnP. Implementările vulnerabile ale UPnP, atunci când sunt exploatate, pot transforma routerele și alte dispozitive în proxy-uri pentru a ascunde originile botnet-urilor, atacurilor de tip distributed denial-of-service (DDoS) sau spam-ului și fac aproape imposibil de urmărit ce activități rău intenționate sunt făcute., Rapoartele au apărut deja în cazul în care routerele cu implementări UPnP vulnerabile au fost forțate să se conecteze la porturi și chiar să trimită spam sau alte e-mailuri rău intenționate către servicii de e-mail cunoscute.

botnetul IoT Satori, de exemplu, a fost infam pentru exploatarea unei vulnerabilități UPnP. Vulnerabilitatea, desemnată ca CVE-2014-8361, este o vulnerabilitate de injecție de comandă în Interfața Realtek SDK MINIIGD UPnP SOAP., O consultare publică legată de vulnerabilitate a fost lansată în Mai 2015, cu atenuarea aplicabilă, dar din datele recente pe care le-am adunat, multe dispozitive utilizează în continuare versiuni UPnP mai vechi, potențial vulnerabile.

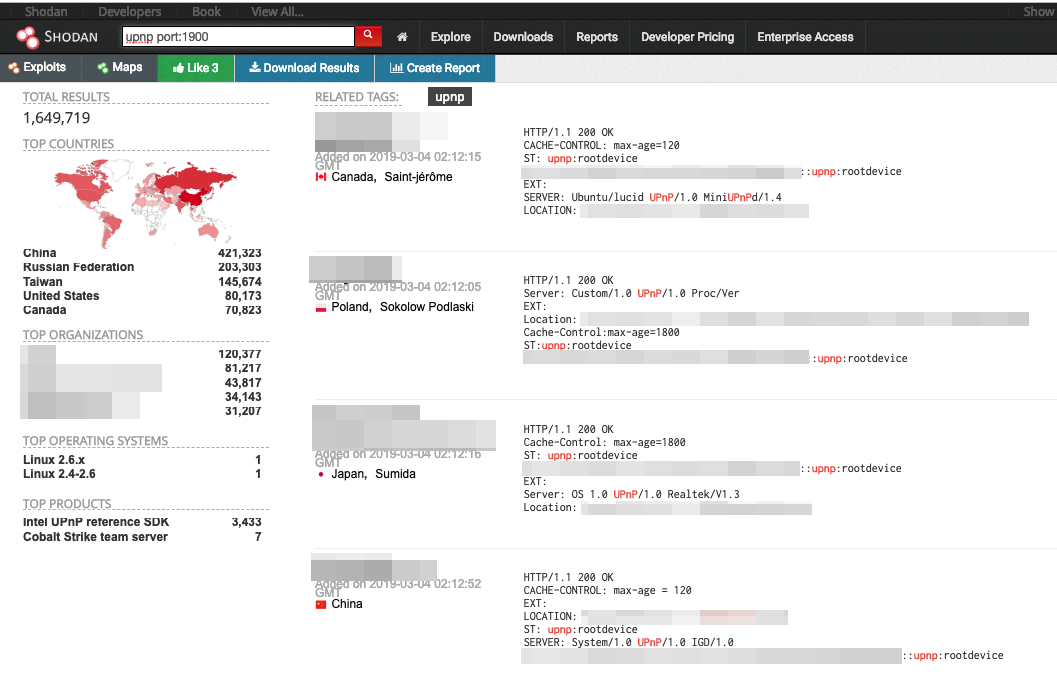

Figura 1. Rezultate legate de UPnP, cu 1900 ca port, în Shodan (date din 5 martie 2019)

de asemenea, ne-am extins scanarea folosind motorul de căutare online Shodan., O scanare pentru portul standard utilizat de UPnP, care este 1900, a dat un rezultat al dispozitivelor 1,649,719 căutate pe Internetul public. Bibliotecile UPnP cunoscute au fost, de asemenea, listate în motorul de căutare, cu MiniUPnPd și Custom (Biblioteca UPnP a Broadcom) ca ceea ce folosesc majoritatea dispozitivelor care pot fi căutate.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Primele trei biblioteci UPnP din rezultatele Shodan (date din 5 martie 2019)

vulnerabilitățile legate de UPnP și implementările curente ale dispozitivelor în rețelele de domiciliu

rezultatele Shodan au pictat scara dispozitivelor compatibile UPnP care pot fi căutate public. Cu propriul nostru instrument de scanare, am analizat bibliotecile UPnP utilizate acasă și în alte medii de rețea mici și am identificat care ar putea fi factorii care fac dispozitivele vulnerabile la atacuri. Pe scurt, am constatat că majoritatea dispozitivelor folosesc în continuare versiuni vechi ale bibliotecilor UPnP., Vulnerabilitățile care implică bibliotecile UPnP au fost de ani de zile, sunt potențial unpatched și lasă dispozitivele conectate nesigure împotriva atacurilor.datele instrumentului nostru de scanare IoT au arătat că 16% dintre acele dispozitive cu UPnP activat utilizează biblioteca MiniUPnPd. MiniUPnPd este un binecunoscut daemon UPnP pentru routerele NAT (network address translation) pentru a furniza servicii de protocol de mapare a porturilor. Interesant, dispozitive care am detectat-o au versiunile vechi de MiniUPnPd instalat: 24% folosesc MiniUPnPd 1.0, 30 la sută utilizarea MiniUPnPd 1.,6, și doar cinci la sută din dispozitive utilizează MiniUPnPd 2.versiunea x (miniupnpd 2.1 Este cea mai recentă versiune).

Tabelul 3. Dispozitivele cu versiuni vechi ale demonului menționat trebuie protejate împotriva vulnerabilităților cunoscute și cu risc ridicat. De exemplu, CVE-2013-0230, o depășire tampon bazată pe stivă în ExecuteSoapAction de MiniUPnPd 1.0, permite atacatorilor să execute cod arbitrar. CVE-2013-0229, o vulnerabilitate în funcția ProcessSSDPRequest în MiniUPnPd înainte de 1.,4, permite atacatorilor să provoace o negare a serviciului (DoS) printr-o solicitare artizanală care declanșează o citire tampon. Apoi, nu e CVE-2017-1000494, o neinitializata stiva variabilă defect în MiniUPnPd < 2.0, care permite atacatorilor de a provoca DoS (eroare de segmentare și de corupere a memoriei).

Windows UPnP Server

de asemenea, am constatat că 18 la sută dintre dispozitive utilizează UPnP bazat pe Windows. Aceste dispozitive, în special mașinile Microsoft Windows XP (Windows NT 5.1), ar trebui să verifice dacă a fost aplicat patch-ul MS07-019., (De asemenea, este important să rețineți că Windows XP a ajuns la sfârșitul vieții în aprilie 2014, ceea ce înseamnă că nu mai este acceptat de Microsoft și problemele de securitate vor fi lăsate nepatchate.) Windows XP vine cu funcționalitate UPnP care este activată automat din cutie. Patch-ul abordează vulnerabilitatea corupției memoriei UPnP (CVE-2007-1204) care permite unui atacator de la distanță să ruleze cod arbitrar în contextul unui cont de serviciu local.,

Libupnp (portable SDK pentru dispozitive UPnP)

portabil kit de dezvoltare software (SDK) pentru dispozitivele UPnP (libupnp) este un alt bine-cunoscut UPnP bibliotecă care acceptă mai multe sisteme de operare. Din datele noastre, 5% din dispozitivele detectate utilizează pachetul library libupnp. Deși nu este un număr semnificativ, am observat că majoritatea dispozitivelor cu Biblioteca menționată au versiuni mai vechi decât 1.6.18/1.6.19 (versiunea curentă fiind 1.8.4). Utilizatorii versiunilor înainte de 1.6.,18 trebuie să fie conștient de un stack-based buffer overflow în unique_service_name funcție, desemnate ca CVE-2012-5958, care permite atacuri de la distanță pentru a executa cod arbitrar prin intermediul unui User Datagram Protocol (UDP) pachete.

concluzie și Trend Micro Solutions

ar putea fi dificil pentru utilizatori să determine dacă un dispozitiv are un defect legat de UPnP sau a fost infectat. Unele dispozitive ar putea fi ascunse în spatele NAT, astfel încât, chiar dacă există o vulnerabilitate, este posibil ca utilizatorul să nu vadă impactul imediat., Pentru a preveni atacurile care exploatează vulnerabilitățile legate de UPnP, utilizatorii ar trebui să se asigure că dispozitivele lor rulează firmware actualizat. Dacă un dispozitiv este suspectat de a fi infectat, dispozitivul trebuie repornit, resetat la setările originale din fabrică sau, pentru a greși din partea precauției, înlocuit cu totul. Cu excepția cazului în care activarea UPnP în dispozitive este necesară pentru rețea, este recomandabil să dezactivați funcția UPnP dacă dispozitivul permite. Este de remarcat, totuși, că dezactivarea UPnP poate dezactiva unele funcționalități, inclusiv dependențele de descoperire a dispozitivelor locale și solicitările ignorate de la dispozitive.,utilizatorii de acasă pot, de asemenea, să urmeze aceste măsuri pentru un plus de securitate:

1. Scanați rețelele de acasă cu instrumentul Trend Micro™ HouseCall™ pentru rețelele de acasă și verificați ce dispozitive au deschis portul UPnP 1900.

2. Accesați pagina de setări a dispozitivului (de exemplu, pagina de setări a routerului) pentru a dezactiva UPnP.

3. Configurați manual setările de redirecționare a porturilor, dacă este necesar.soluția de securitate a rețelei de domiciliu Trend Micro poate verifica traficul pe internet între router și toate dispozitivele conectate. Instrumentul nostru de scanare IoT a fost integrat în scanerul Trend Micro HouseCall pentru rețelele de domiciliu.,

Utilizatori de Trend Micro Rețea de Domiciliu soluție de Securitate sunt protejate de UPnP vulnerabilități și legate de atacuri prin intermediul acestor reguli:

- 1134286 WEB Realtek SDK Miniigd UPnP SĂPUN Comandă, de Execuție (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway SĂPUN Comandă, de Execuție (CVE-2017-17215)