na początku tego roku użytkownicy Chromecast streaming Dongle, Google Home devices i smart TV zostali zalani Komunikatem promującym kanał YouTuber PewDiePie. Porwanie mówi się, że jest częścią trwającej bitwy o liczbę abonentów na stronie udostępniania wideo. Hakerzy, którzy za nim stoją, wykorzystali źle skonfigurowane routery, które miały włączoną usługę Universal Plug and Play (UPnP), co spowodowało, że routery przekazywały publiczne porty na prywatne urządzenia i były otwarte dla publicznego Internetu.,

wiele urządzeń, takich jak kamery, drukarki i routery, korzysta z protokołu UPnP, aby ułatwić im automatyczne wykrywanie i sprawdzanie innych urządzeń w sieci lokalnej oraz komunikację między sobą w celu udostępniania danych lub przesyłania strumieniowego multimediów. UPnP współpracuje z protokołami sieciowymi w celu konfiguracji komunikacji w sieci. Ale z jego wygody pochodzą luki bezpieczeństwa, które wahają się od atakujących uzyskanie kontroli nad urządzeniami do ominięcia zabezpieczeń zapory.,

po wspomnianym incydencie przyjrzeliśmy się zdarzeniom związanym z UPnP w sieciach domowych i odkryliśmy, że wielu użytkowników nadal ma włączoną funkcję UPnP w swoich urządzeniach. Zebraliśmy dane z naszego bezpłatnego narzędzia do skanowania IoT, które może obejmować wiele systemów operacyjnych, w tym platformy Mac, Windows, Android i iOS. Na tym blogu omawiamy dane ze stycznia 2019.,/div>11%

Table 1., Najlepsze typy urządzeń z włączonym UPnP

w styczniu wykryliśmy 76 procent routerów z włączonym UPnP. Co więcej, 27 procent urządzeń multimedialnych, na przykład odtwarzaczy DVD i urządzeń do przesyłania strumieniowego multimediów, również ma włączoną funkcję UPnP. Wrażliwe implementacje UPnP, gdy są wykorzystywane, mogą zmienić routery i inne urządzenia w serwery proxy, aby zaciemnić pochodzenie botnetów, ataków DDoS (distributed denial-of-service) lub spamu i uniemożliwić śledzenie, jakie złośliwe działania są wykonywane., Pojawiły się już wcześniej raporty, w których routery z wrażliwymi implementacjami UPnP były zmuszone do łączenia się z portami, a nawet wysyłania spamu lub innych złośliwych Wiadomości do znanych usług e-mail.

na przykład botnet IoT Satori został osławiony za wykorzystanie luki w UPnP. Luka, oznaczona jako CVE-2014-8361, jest luką w iniekcji poleceń w interfejsie Soap Realtek SDK miniigd UPnP., W maju 2015 r. opublikowano publiczne informacje dotyczące luki w zabezpieczeniach, jednak z ostatnich danych, które zebraliśmy, wynika, że wiele urządzeń nadal korzysta ze starszych, potencjalnie podatnych na zagrożenia wersji UPnP.

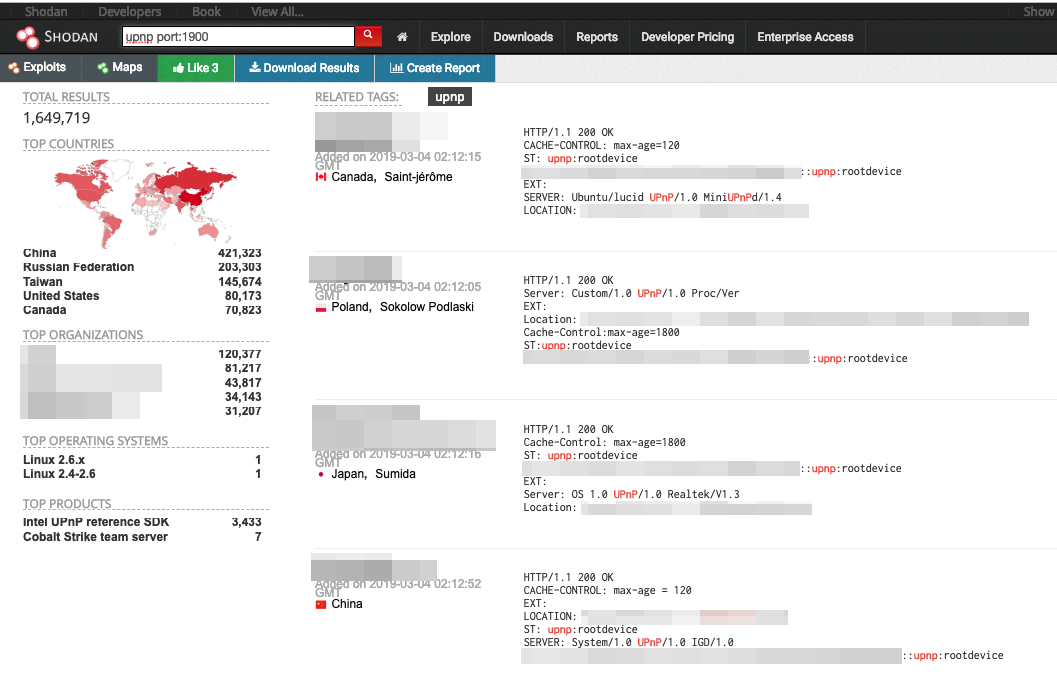

Rysunek 1. Wyniki związane z UPnP, z 1900 jako portem, w Shodan (dane z 5 marca 2019)

rozszerzyliśmy również nasze skanowanie za pomocą wyszukiwarki internetowej Shodan., Skanowanie standardowego portu używanego przez UPnP, czyli 1900, dało wynik 1 649 719 urządzeń, które można przeszukiwać w publicznym Internecie. Dobrze znane biblioteki UPnP były również wymienione w wyszukiwarce, z MiniUPnPd i Custom (Biblioteka UPnP Broadcom) jako tego, czego używa większość przeszukiwalnych urządzeń.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Trzy najlepsze biblioteki UPnP w wynikach Shodan (dane z 5 marca 2019)

luki związane z UPnP i obecne implementacje urządzeń w sieciach domowych

wyniki Shodan namalowały skalę publicznie przeszukiwalnych urządzeń z obsługą UPnP. Dzięki naszemu własnemu narzędziu do skanowania przyjrzeliśmy się bibliotekom UPnP używanym w domu i innych małych środowiskach sieciowych i zidentyfikowaliśmy, jakie mogą być czynniki, które sprawiają, że urządzenia są podatne na ataki. W skrócie, okazało się, że większość urządzeń nadal korzysta ze starych wersji bibliotek UPnP., Luki w zabezpieczeniach związane z bibliotekami UPnP mają już wiele lat, są potencjalnie niepasowane i pozostawiają podłączone urządzenia niezabezpieczone przed atakami.

MiniUPnPd

nasze dane narzędzia do skanowania IoT wykazały, że 16 procent urządzeń z włączonym UPnP korzysta z biblioteki MiniUPnPd. MiniUPnPd jest znanym demonem UPnP dla routerów nat (network address translation), który zapewnia usługi protokołu mapowania portów. Co ciekawe, wykryte urządzenia mają zainstalowane stare wersje MiniUPnPd: 24 proc. korzysta z MiniUPnPd 1.0, 30 proc. korzysta z MiniUPnPd 1.,6, a tylko pięć procent urządzeń korzysta z MiniUPnPd 2.wersja x (miniupnpd 2.1 to najnowsza wersja).

Tabela 3. Dystrybucja MiniUPnPd

Urządzenia ze starymi wersjami wspomnianego demona muszą być chronione przed znanymi i zagrożonymi lukami. Na przykład CVE-2013-0230, przepełnienie bufora oparte na stosie w operacji Wykonywaniaoapaction MiniUPnPd 1.0, umożliwia atakującym wykonanie dowolnego kodu. CVE-2013-0229, luka w funkcji ProcessSSDPRequest w MiniUPnPd przed 1.,4, pozwala atakującym spowodować odmowę usługi (DoS) za pomocą spreparowanego żądania, które wyzwala bufor over-read. W MiniUPnPd < 2.0 jest CVE-2017-1000494, niezainicjalizowana zmienna stosu, która pozwala atakującym powodować DoS (błąd segmentacji i uszkodzenie pamięci).

Windows UPnP Server

okazało się również, że 18 procent urządzeń korzysta z UPnP opartego na systemie Windows. Urządzenia te, w szczególności komputery z systemem Microsoft Windows XP (Windows NT 5.1), powinny sprawdzić, czy została zastosowana łatka MS07-019., (Ważne jest również, aby pamiętać, że system Windows XP osiągnął koniec życia w kwietniu 2014 r., co oznacza, że nie jest już obsługiwany przez firmę Microsoft, a problemy z zabezpieczeniami pozostaną bez poprawek.) System Windows XP jest wyposażony w funkcję UPnP, która jest włączona automatycznie po wyjęciu z pudełka. Poprawka dotyczy luki w zabezpieczeniach pamięci UPnP (CVE-2007-1204), która umożliwia zdalnemu atakującemu uruchamianie dowolnego kodu w kontekście lokalnego konta usługi.,

Libupnp (portable SDK for UPnP devices)

portable software development kit (SDK) for UPnP devices (libupnp) jest kolejną znaną biblioteką UPnP, która obsługuje kilka systemów operacyjnych. Z naszych danych wynika, że 5% wykrytych urządzeń korzysta z pakietu bibliotek libupnp. Chociaż nie jest to znacząca liczba, zauważyliśmy, że większość urządzeń z wspomnianą biblioteką ma wersje starsze niż 1.6.18/1.6.19 (obecna wersja to 1.8.4). Użytkownicy wersji przed 1.6.,18 należy pamiętać o przepełnieniu bufora opartego na stosie w funkcji unique_service_name, oznaczonej jako CVE-2012-5958, która umożliwia zdalne ataki na wykonywanie dowolnego kodu za pośrednictwem pakietu UDP (User Datagram Protocol).

wnioski i rozwiązania Trend Micro

użytkownicy mogą mieć trudności z określeniem, czy urządzenie ma wadę związaną z UPnP lub zostało zainfekowane. Niektóre urządzenia mogą być ukryte za NAT, tak że nawet jeśli istnieje luka, użytkownik może nie zobaczyć wpływu natychmiast., Aby zapobiec atakom wykorzystującym luki związane z UPnP, użytkownicy powinni upewnić się, że na ich urządzeniach działa zaktualizowane oprogramowanie sprzętowe. Jeśli podejrzewa się, że urządzenie jest zainfekowane, należy je ponownie uruchomić, zresetować do oryginalnych ustawień fabrycznych lub, aby zachować ostrożność, całkowicie wymienić. O ile włączenie UPnP w urządzeniach nie jest konieczne dla sieci, zaleca się wyłączenie funkcji UPnP, jeśli urządzenie na to pozwala. Należy jednak zauważyć, że wyłączenie UPnP może wyłączyć niektóre funkcje, w tym zależności od lokalnego wykrywania urządzeń i ignorowane żądania od urządzeń.,

użytkownicy domowi mogą również stosować te środki w celu zwiększenia bezpieczeństwa:

1. Skanuj sieci domowe za pomocą narzędzia Trend Micro™ HouseCall™ for Home Networks i sprawdź, które urządzenia mają otwarty port UPnP 1900.

2. Przejdź do strony ustawień urządzenia (np. strony ustawień routera), aby wyłączyć UPnP.

3. W razie potrzeby ręcznie skonfiguruj ustawienia przekierowania portów.

rozwiązanie Trend Micro Home Network Security może sprawdzać ruch internetowy między routerem a wszystkimi podłączonymi urządzeniami. Nasze narzędzie do skanowania IoT zostało zintegrowane ze skanerem Trend Micro HouseCall for Home Networks.,

użytkownicy rozwiązania Trend Micro Home Network Security są chronieni przed lukami w zabezpieczeniach UPnP i powiązanymi atakami za pomocą następujących reguł:

- wykonanie polecenia SOAP WEB Realtek SDK Miniigd UPnP (CVE-2014-8361)

- wykonanie polecenia SOAP WEB Huawei Home Gateway (CVE-2017-17215)