- Udostępnij na Twitterze

- Udostępnij na Facebook

- Udostępnij w Google+

uważasz, że Twoje hasło jest wystarczająco bezpieczne?

warto pomyśleć jeszcze raz. W 2014 roku prawie połowa Amerykanów ujawniła swoje dane osobowe przez hakerów – a to nawet nie liczy wielu firm, które doświadczyły naruszeń.

wraz z coraz większą liczbą firm przechowujących swoje informacje w chmurze i korzystających z rozwiązań SaaS, takich jak business intelligence i platformy oprogramowania hr, bezpieczeństwo informacji staje się jeszcze ważniejsze.,

wybranie niejasnego i złożonego hasła i częsta jego zmiana może oznaczać różnicę między zabezpieczeniem danych a kradzieżą danych osobowych. Zebraliśmy spostrzeżenia i porady, które pomogą Ci zwiększyć bezpieczeństwo w Internecie i uchronić hakerów przed osobistymi sprawami.

aby rozpocząć, postanowiliśmy odkryć, jak szybko doświadczony krakers może „brutalnie” wprowadzać różne rodzaje haseł (systematycznie sprawdzać kombinacje, aż do znalezienia poprawnego) na podstawie takich czynników, jak długość i typy znaków., Stworzyliśmy również interaktywną funkcję, która pozwala oszacować, ile czasu zajmie komuś złamanie hasła teraz w porównaniu z tym, jak długo trwało to w przeszłości. Jeśli wpadniesz na pomysł na potencjalne hasło, nasz tester powie Ci, jak bezpieczne jest ono. Ile dni, tygodni lub lat zabezpiecza dodatkowa litera lub symbol? Jak Siła hasła zmienia się w czasie? Odpowiedzi mogą cię zaskoczyć.

jak silne jest teraz typowe hasło – i jak silne było w latach 80.?, Wprowadź słowo (nie aktualne hasło) i przeciągnij suwak, aby wybrać rok, aby dowiedzieć się, jak długo ktoś złamie termin, jeśli byłoby to Twoje hasło. Może to trwać od nieskończonego czasu do tysiąclecia do zaledwie ułamków milisekundy.

możesz włączyć lub wyłączyć funkcję „lista słów” podczas testowania haseł. Narzędzie to działa poprzez przeglądanie listy słów zawierających popularne słowa i hasła, a następnie ocenę innych czynników, takich jak typy znaków. Jeśli wpiszesz hasło nie na liście słów, czas pękania nie będzie miał wpływu., Ale jeśli Twoje hasło znajduje się na liście słów, znacznie wpływa to na czas pękania.

Uwaga: interaktywne narzędzie służy wyłącznie do celów edukacyjnych. Chociaż nie gromadzi ani nie przechowuje haseł, należy unikać używania bieżącego hasła.

jak długo powinno być Twoje hasło?

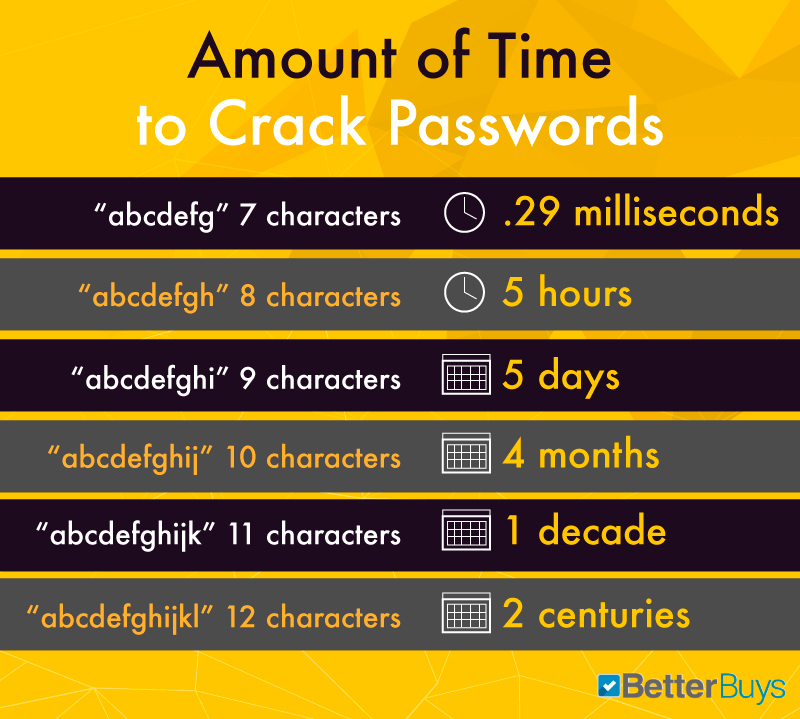

jeśli chodzi o hasła, jedno jest pewne: rozmiar ma znaczenie. Dodanie pojedynczego znaku do hasła zwiększa jego bezpieczeństwo wykładniczo. W tak zwanym „ataku słownikowym” łamacz haseł użyje listy słów wspólnych haseł, aby rozpoznać właściwe., Powyższa lista pokazuje różnicę, jaką dodawanie znaków może zrobić, jeśli chodzi o bezpieczeństwo.

na przykład, jeśli masz niezwykle proste i powszechne hasło o długości siedmiu znaków („abcdefg”), profesjonalista może je złamać w ułamku milisekundy. Dodaj jeszcze jeden znak („abcdefgh”), a czas ten zwiększy się do pięciu godzin. Łamanie dziewięcioznakowych haseł trwa pięć dni, 10-znakowe słowa trwają cztery miesiące, a 11-znakowe hasła trwają 10 lat. Dodaj do 12 znaków, a będziesz miał 200 lat bezpieczeństwa-nieźle jak na jedną małą literkę.,

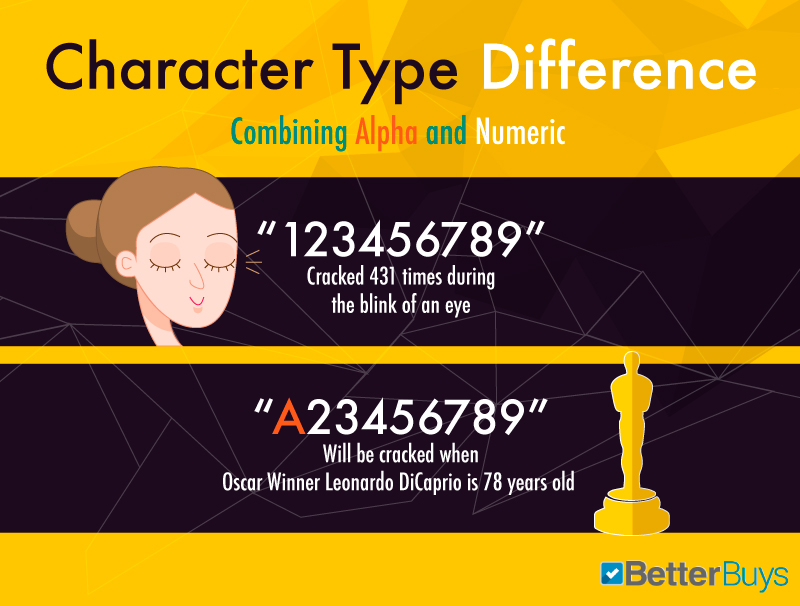

znaki alfanumeryczne i numeryczne

łączenie cyfr i liter zamiast trzymania się jednego typu znaków znacznie zwiększa bezpieczeństwo hasła. Ciąg dziewięciu liter lub cyfr trwa milisekundy, aby pęknąć. Dodaj jedną literę, A Twoje hasło może stać się wystarczająco tajemnicze, aby udaremnić łamanie haseł przez prawie cztery dekady.

jednak nie jest to tak proste, jak zamiana „e” na „3” lub dodanie liczby na końcu ciągu liter. Metody atakowania haseł rzeczywiście wykorzystują te wspólne nawyki., Najlepszym rozwiązaniem jest po prostu uczynienie hasła mniej przewidywalnym i bardziej skomplikowanym.

znaki asci, małe litery i cyfry

Łączenie kilku typów znaków jest niezwykle skutecznym sposobem na uczynienie hasła bardziej tajemniczym. Proste, powszechne słowo można złamać w ułamkach milisekundy. Wprowadź mieszankę małych i dużych liter, cyfr i symboli (pomyśl @, % i#), a Twoje hasło może być bezpieczne przez ponad dekadę.,

Siła hasła w czasie

.jpg)

nie każdy problem bezpieczeństwa sprowadza się do typów znaków haseł, a czas trwania jest również głównym czynnikiem. Z biegiem lat hasła drastycznie słabną wraz z rozwojem technologii, a hakerzy stają się coraz bardziej biegli. Na przykład, złamanie hasła w 2000 r. zajmie ponad trzy lata, a złamanie do 2004 r. zajmie nieco ponad rok. Pięć lat później, w 2009 roku, czas krakingu spada do czterech miesięcy. Do 2016 roku to samo hasło może zostać zdekodowane w nieco ponad dwa miesiące., Pokazuje to znaczenie częstej zmiany haseł.

a jak cię zhakują?

.jpg)

pewnego ranka otwierasz swój e-mail i wszystko poszło nie tak: znajomi rozmawiają z Tobą i mówią, że otrzymali spam z twojego adresu. Historia logowania wygląda dziwnie. Masz stos wiadomości zwrotnych w skrzynce odbiorczej i kilka dziwnych wiadomości w skrzynce wysłanej. Zostałeś zhakowany-więc co powinieneś zrobić?

najpierw Odzyskaj konto e-mail i zmień hasło(skorzystaj z naszych wytycznych, aby sformułować silne)., Wykonaj wszystkie kroki, takie jak zmiana pytań zabezpieczających i skonfigurowanie powiadomień telefonicznych. Ponieważ e-mail jest wypełniony danymi osobowymi, należy również powiadomić bank, PayPal, sklepy internetowe i wszelkie inne konta, aby rozpoznać, czy doszło do naruszenia. Pamiętaj, aby zmienić również inne hasła. Na koniec powiadom kontakty w przypadku, gdy e-maile wysłane z konta naruszą również ich informacje. Chociaż nie da się zhakować w ogóle jest najlepszym scenariuszem, natychmiastowe podjęcie tych kroków może najlepiej wykorzystać złą sytuację.,

chroń się

w miarę upływu czasu staje się bardziej prawdopodobne, że Twoje hasło zostanie zhakowane – narażając najbardziej osobiste informacje na ryzyko. Podejmując kilka kroków w celu ulepszenia hasła, możesz wykładniczo zminimalizować ryzyko naruszenia. Jeśli chodzi o hasła, rozmiar przewyższa wszystkie inne – wybierz więc taki, który ma co najmniej 16 znaków. Pamiętaj, aby wybrać mieszankę typów znaków (cyfry, wielkie i małe litery oraz symbole), aby jeszcze bardziej zwiększyć jego bezpieczeństwo.

Co jeszcze możesz zrobić?, Trzymaj się z dala od słów znajdujących się w słowniku, zaimków, nazw użytkowników i innych predefiniowanych terminów, a także powszechnie używanych haseł – dwie pierwsze w 2015 roku to „123456 „i” hasło ” (tak, czytasz to dobrze). Ponadto nigdy nie używaj tego samego hasła w różnych miejscach (to zapomniane konto w witrynie, której nigdy nie używasz, może prowadzić do naruszenia konta bankowego). Rozważ użycie generatora haseł, aby uzyskać złożone hasło bez zauważalnego wzorca, które pomoże udaremnić łamanie haseł., Na koniec, jeśli zapamiętywanie długich ciągów znaków okaże się zbyt obciążające, rozważ przyjęcie menedżera haseł, który przechowuje wszystkie hasła. Żadne hasło nie jest idealne, ale podjęcie tych kroków może przejść długą drogę w kierunku bezpieczeństwa i spokoju ducha.

Metodologia

korzystając z danych procesora zebranych z testów Intela i Johna Rozpruwacza, obliczyliśmy liczbę kluczy na sekundę (liczbę kluczy próbowanych na sekundę w ataku brute-force) typowych komputerów osobistych od 1982 roku do dziś.,

wyniki naszej interaktywnej funkcji mogą różnić się od wyników innych narzędzi do testowania haseł online ze względu na takie czynniki, jak różne równania, procesory i listy słów.

nasze dane bazują na następujących równaniach:

liczba możliwych kombinacji znaków:

(typ hasła)^(długość hasła)

typ hasła to liczba możliwych znaków.

efektywne Rdzenie:

1/((1-stała wydajności)+(stała wydajności / rdzenie procesora)) używana stała wydajności wynosi 0.,99 i zakładamy, że 99% operacji procesora może być przeznaczone na złamanie hasła.

GFLOPS procesora:

częstotliwość procesora * efektywne Rdzenie

klucze na sekundę:

GFLOPS / stała szyfrowania (zebrana i obliczona na podstawie benchmarków Johna Rozpruwacza).

Czas w sekundach:

Seconds = Combinations/KeysPerSecond

Sources

Fair Use

Możesz swobodnie udostępniać zdjęcia i interaktywne znalezione na tej stronie., Czyniąc to, proszę przypisać autorów, podając link do tej strony i Better Buys, aby czytelnicy mogli dowiedzieć się więcej o tym projekcie i powiązanych badaniach.