Tidligere i år, brukere av Chromecast streaming dongler, Google Hjem enheter, og smart-Tv-er var oversvømt med en melding fremme YouTuber PewDiePie kanal. Flykapringen sies å være en del av en pågående abonnent count kampen på video-deling av nettstedet. Hackere bak det angivelig tok fordel av dårlig konfigurert ruter som hadde Universal Plug and Play (UPnP) – tjenesten aktivert, som forårsaket rutere for å videresende offentlige havner til private enheter og være åpen for allmennheten på internett.,

Mange enheter som kameraer, skrivere, og rutere bruke UPnP å gjøre det enkelt for dem å automatisk oppdage og vet andre enheter på et lokalt nettverk og kommunisere med hverandre for å dele data eller direkteavspilling av medier. UPnP-fungerer med nettverksprotokoller å konfigurere kommunikasjon i nettverket. Men med sin bekvemmelighet kommer sikkerhetshull som spenner fra angripere å få kontroll over enheter for å omgå brannmur beskyttelse.,

Etter nevnte hendelsen, som vi så i UPnP-relaterte hendelser i hjemmenettverk og funnet ut at mange brukere fortsatt utstyrt med UPnP i sine enheter. Vi samlet inn data fra våre gratis IoT scanning tool, som kan dekke flere operativsystemer, inkludert Mac, Windows, Android og iOS-plattformene. For denne bloggen, vi diskutere data fra januar 2019.,/div>11%

Table 1., Topp enhet typer, med UPnP-aktivert

I januar, vi har oppdaget 76 prosent av rutere med UPnP-aktivert. Videre, 27 prosent av media enheter, for eksempel DVD-spillere og media streaming-enheter, også har UPnP-aktivert. Sårbare UPnP-implementeringer, når utnyttet, kan du slå rutere og andre enheter inn fullmakter til å obfuscate opprinnelsen til botnet, distributed denial-of-service (DDoS) – angrep, eller spam, og yte nesten umulig å spore hva ondsinnede aktiviteter er gjort., Rapporter har allerede tidligere dukket opp der rutere med sårbare UPnP-implementeringer ble tvunget til å koble til havner og selv sende spam eller andre skadelige post til kjente e-post tjenester.

IoT botnet Satori, for eksempel, har blitt beryktet for å utnytte en UPnP-sårbarhet. Sikkerhetsproblemet, utpekt som CVE-2014-8361, er en kommando injeksjon sårbarhet i Realtek SDK miniigd UPnP-SOAP-grensesnittet., En felles rådgivende knyttet til sårbarheten som ble lansert tilbake i Mai 2015 med gjeldende klimatiltak, men fra de data vi samlet mange enheter som fortsatt bruker eldre, potensielt sårbare UPnP-versjoner.

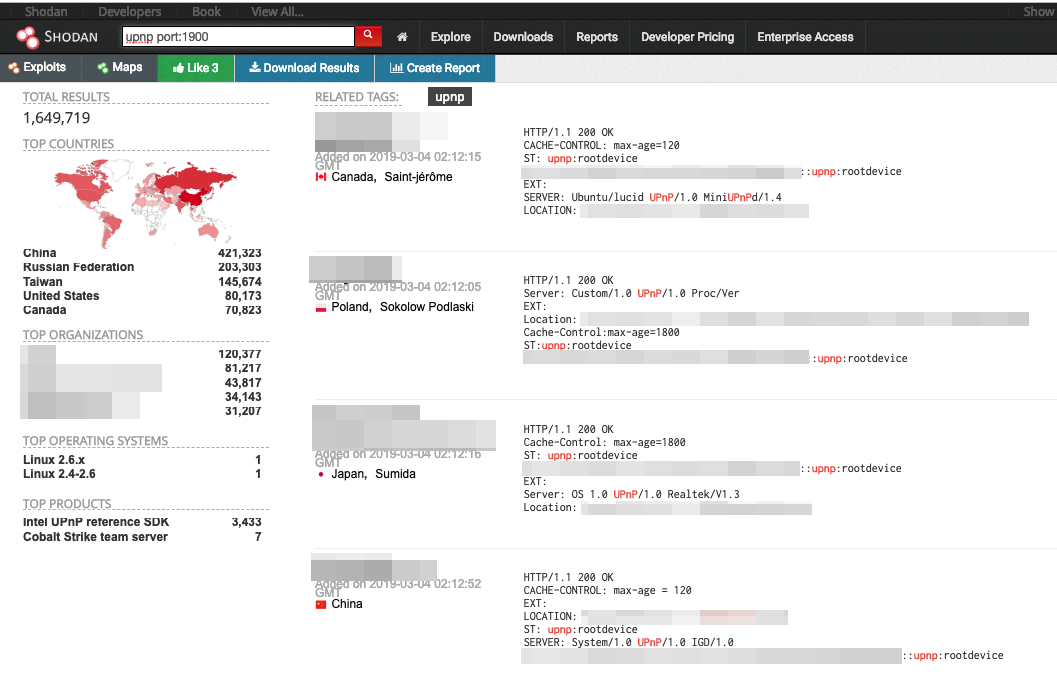

Figur 1. UPnP-relaterte resultater, med 1900 som port, i Shodan (5 Mars 2019 data)

Vi også utvidet vår skanne ved hjelp av internett søkemotor Shodan., Et søk for standard-porten som brukes av UPnP, som er 1900, ga et resultat av 1,649,719 enheter søkbare på internett. Kjente UPnP-bibliotekene ble også oppført i søkemotoren, med MiniUPnPd og Custom (Broadcom UPnP-bibliotek) som hva de fleste av de søkbare enheter bruker.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Topp tre UPnP-biblioteker i Shodan resultater (Mars 5, 2019 data)

UPnP-relaterte sikkerhetsproblemer og aktuelle enheten implementeringer i hjemmenettverk

Shodan resultater malt omfanget av offentlig søkbare UPnP-kompatible enheter. Med vår egen scanning tool, vi så inn i UPnP-biblioteker i bruk i hjem og andre små nettverk miljøer og identifisert hva som kan være faktorer som gjør enhetene sårbare for angrep. I et nøtteskall, fant vi at de fleste enheter som fremdeles bruker gamle versjoner av UPnP-biblioteker., Sikkerhetsbrudd som involverer UPnP-bibliotekene har vært år gamle, er potensielt ikke oppdaterte, og la tilkoblede enheter usikker mot angrep.

MiniUPnPd

Vår IoT scanning tool data viste at 16 prosent av disse enhetene med UPnP-aktivert utnytte MiniUPnPd bibliotek. MiniUPnPd er en velkjent UPnP-daemonen for NAT (network address translation) rutere for å gi port-mapping-protokollen tjenester. Interessant, enheter vi oppdaget har gamle versjoner av MiniUPnPd installert: 24 prosent bruker MiniUPnPd 1.0, 30 prosent bruker MiniUPnPd 1.,6, og bare fem prosent av enheter bruker MiniUPnPd 2.x versjon (miniupnpd 2.1 er den nyeste versjonen).

Tabell 3. MiniUPnPd distribusjon

Enheter med gamle versjoner av de nevnte daemon må være beskyttet mot kjente og høy-risiko og sårbarheter. For eksempel, CVE-2013-0230, et stack-basert bufferoverflyt i ExecuteSoapAction av MiniUPnPd 1.0, gjør at angriperne er i stand til å kjøre vilkårlig kode. CVE-2013-0229, et sikkerhetsproblem i ProcessSSDPRequest funksjon i MiniUPnPd før 1.,4, gjør at angriperne er i stand til å forårsake tjenestenekt (denial of service (DoS) via en opprettet avtale som utløser en buffer over-lese. Så er det CVE-2017-1000494, et ikke initialisert stabelen variabel feil i MiniUPnPd < 2.0 som gjør at angriperne er i stand til å føre DoS (segmentering feil og minne korrupsjon).

Windows UPnP-Server

Vi fant også at 18 prosent av enhetene som utnytter Windows-basert UPnP. Disse enhetene, Microsoft Windows XP-maskiner (Windows NT 5.1) i særdeleshet, bør sjekke om den MS07-019 patch har vært anvendt., (Det er også viktig å være oppmerksom på at Windows XP nådd slutten av livet i April 2014, noe som betyr at det er ikke lenger støttet av Microsoft og sikkerhet problemer vil være venstre oppdaterte.) Windows XP kommer med UPnP-funksjoner som er aktivert for automatisk ut av boksen. Oppdateringen løser UPnP minneødeleggelse (CVE-2007-1204) som gjør det mulig for en ekstern angriper å kjøre vilkårlig kode i sammenheng med en lokal tjeneste-konto.,

Libupnp (portable SDK for UPnP-enheter)

Den bærbare software development kit (SDK) for UPnP-enheter (libupnp) er en annen velkjent UPnP-bibliotek som støtter flere operativsystemer. Fra våre data, 5 prosent av de oppdagede enheter bruker libupnp bibliotek pakken. Selv ikke et betydelig antall, la vi merke til at de fleste av enhetene med sa biblioteket har versjoner som er eldre enn 1.6.18/1.6.19 (gjeldende versjon blir 1.8.4). Brukere av versjoner før 1.6.,18 må være oppmerksom på et stack-basert bufferoverflyt i unique_service_name funksjon, som er utpekt som CVE-2012-5958, som tillater ekstern angriper å utføre vilkårlig kode via UDP (User Datagram Protocol) – pakke.

Konklusjon og Trend Micro Solutions

Det kan være vanskelig for brukere å finne ut om en enhet har en UPnP-relaterte feil eller har vært infisert. Noen enheter kan være skjult bak NAT, slik at selv om et sikkerhetsbrudd, brukeren kan ikke se virkningen umiddelbart., For å hindre angrep som utnytter UPnP-relaterte sikkerhetsproblemer, brukere bør sikre at deres enheter kjører oppdatert firmware. Hvis en enhet er mistenkt for å være smittet, og enheten bør være startes på nytt, tilbakestilles til de opprinnelige fabrikkinnstillingene, eller, om å feile på siden av forsiktighet, helt erstattet. Med mindre aktivere UPnP i enheter som er nødvendig for nettverket, er det lurt å deaktivere UPnP-funksjonen hvis enheten tillater det. Det bemerkes imidlertid at du slår av UPnP kan deaktivere noen av funksjonene, inkludert lokale device discovery avhengigheter og ignorert forespørsler fra enhetene.,

Hjem-brukere kan også følg disse tiltakene for ekstra sikkerhet:

1. Scan hjemmenettverk med Trend Micro™ HouseCall™ for hjemmenettverk verktøy og kontroller hvilke enheter som har sine UPnP-port 1900 åpne.

2. Går du til enhetens innstillinger-siden (f.eks. ruterens innstillinger) for å deaktivere UPnP.

3. Manuelt konfigurere videresending av port innstillinger, hvis nødvendig.

Trend Micro Home Network Security solution kan du kontrollere internett-trafikk mellom ruteren og alle tilkoblede enheter. Våre IoT scanning tool har blitt integrert i Trend Micro HouseCall for hjemmenettverk skanner.,

Brukere av Trend Micro Home Network Security-løsning er beskyttet fra UPnP-sårbarheter og relaterte angrep via disse reglene:

- 1134286 WEB Realtek SDK Miniigd UPnP SÅPE Kommando Kjøring (CVE-2014-8361)

- 1134287 WEB Huawei Hjemme-Gateway SÅPE Kommando Kjøring (CVE-2017-17215)