올해 초 Chromecast 스트리밍 동글,Google 홈 기기 및 스마트 Tv 사용자는 YouTuber PewDiePie 의 채널을 홍보하는 메시지로 쇄도했습니다. 하이재킹은 비디오 공유 사이트에서 진행중인 가입자 수 전투의 일부라고한다. 해커의 뒤에 그것을 진행했던 것으로 알려졌의 이점을 제대로 구성된 라우터가 있는 범용 플러그 앤 플레이(UPnP)서비스를 사용할 수 있는 발생 라우터를 앞으로 대중의 포트의 개인 장치를 개방하고 있습니다.,

와 같은 많은 장치에 카메라,프린터,라우터를 사용 UPnP 을 쉽게 그들이 자동으로 발견하고 수의사는 다른 장치에는 로컬 네트워크와 서로 통신한 데이터 공유 또는 미디어 스트리밍입니다. UPnP 는 네트워크 프로토콜과 함께 작동하여 네트워크에서 통신을 구성합니다. 그러나 그것의 편의 보안 구멍는 범위에서 공격을 얻을 제어하는 장치의 우회를 방화벽이 보호.,

후 상기 사건으로 우리가 본 UPnP 관련 이벤트에서는 홈 네트워크는 여전히 많은 사용자가 외에서 자신의 장치입니다. 우리는 mac,Windows,Android 및 iOS 플랫폼을 포함한 여러 운영 체제를 다룰 수있는 무료 IoT 스캔 도구에서 데이터를 수집했습니다. 이 블로그에서는 2019 년 1 월의 데이터에 대해 설명합니다.,/div>11%

Table 1., Upnp 가 활성화 된 상위 장치 유형

1 월에 UPnP 가 활성화 된 라우터의 76 퍼센트를 감지했습니다. 또한 DVD 플레이어 및 미디어 스트리밍 장치와 같은 미디어 장치의 27%도 UPnP 를 사용할 수 있습니다. 취약 UPnP 구현를 악용하면 설정할 수 있습니다,라우터 및 기타 장치 프록시를 당황하게 기원의 봇넷,distributed denial-of-service(DDoS)공격 또는 스팸 및 렌더링하는 것은 거의 불가능을 추적하는 것 악의적인 활동은 할 수 있습니다., 보고서에는 이전에 이미 떠올랐는 라우터와 취약 UPnP 구현하도록 강요했 포트에 연결하고 심지어 스팸 메일을 보내거나 다른 악의적인 메일에 잘 알려진 이메일 서비스입니다.예를 들어 IoT 봇넷 Satori 는 UPnP 취약점을 악용하는 것으로 악명이 높습니다. Cve-2014-8361 로 지정된 취약점은 Realtek SDK miniigd UPnP SOAP 인터페이스의 명령 주입 취약점입니다., 공공 자문에 관련된 취약점에 출시되었을 수 있습 2015 적용되는 완화,아직에서 최근의 데이터는 우리가 모여 대부분의 장치는 여전히 사용하는 이전의 잠재적 취약 UPnP 버전입니다.

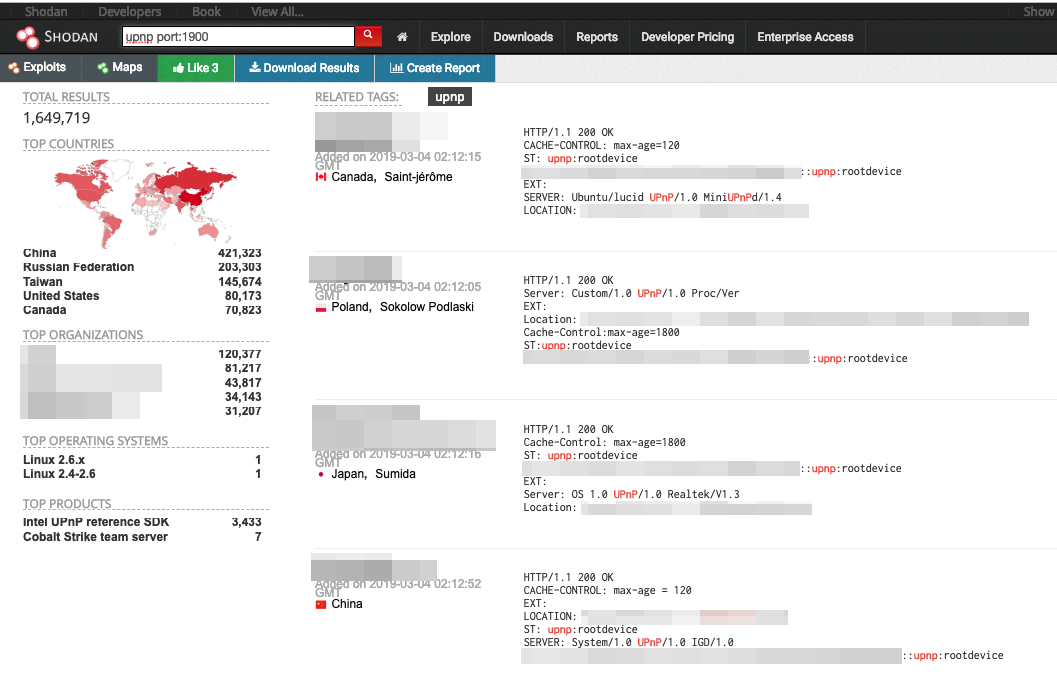

그림 1. UPnP 관련 결과 함께,1900 년대로 포트에서,Shodan(5 월,2019data)

우리는 또한 우리의 검색을 사용하여 온라인 수색 엔진 Shodan., 1900 인 UPnP 에서 사용하는 표준 포트에 대한 스캔은 공용 인터넷에서 검색 가능한 1,649,719 장치의 결과를 산출했습니다. 잘 알려진 UPnP 라이브러리들도 나에서 검색 엔진 MiniUPnPd 및 사용자 정의(Broadcom’s UPnP 라이브러리)을 무엇으로 대부분의 검색을 사용하는 장치.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., 상위 세 UPnP 라이브러리에서 Shodan 결과(5 월,2019data)

UPnP 관련 취약점과 현재 장치를 구현에서는 홈 네트워크

Shodan 그 결과의 규모를 공개적으로 검색이 가능하 UPnP 사용하는 기기. 우리 자신의 스캔 도구,우리는 우리로 보 UPnP 라이브러리를 사용하여 가정에서 다른 작은 네트워크 환경 및 확인이 될 수 있는 요인을 만드는 장치를 공격에 취약해질 수 있습니다. 간단히 말해서,우리는 대부분의 장치가 여전히 UPnP 라이브러리의 이전 버전을 사용한다는 것을 발견했습니다., UPnP 라이브러리와 관련된 취약점은 몇 년이 지났으며 잠재적으로 패치되지 않았으며 연결된 장치를 공격에 대해 안전하지 않은 상태로 둡니다.

MiniUPnPd

우리의 IoT 도구를 스캔 데이터를 보여주었 16%의 장치들과 외 활용 MiniUPnPd 라이브러리입니다. MiniUPnPd 는 포트 매핑 프로토콜 서비스를 제공하기 위해 nat(네트워크 주소 변환)라우터를위한 잘 알려진 UPnP 데몬입니다. 흥미롭게도 우리가 감지 한 장치에는 이전 버전의 MiniUPnPd 가 설치되어 있습니다:24%는 MiniUPnPd1.0 을 사용하고 30%는 MiniUPnPd1 을 사용합니다.,6,그리고 장치의 5%만이 MiniUPnPd2 를 사용합니다.x 버전(miniupnpd2.1 은 최신 버전입니다).

표 3. Miniupnpd distribution

상기 데몬의 이전 버전이있는 장치는 알려진 고위험 취약점으로부터 보호되어야합니다. 예를 들어,CVE-2013-02 시 30 분,stack-based buffer overflow 에 ExecuteSoapAction 의 MiniUPnPd1.0,할 수 있습 공격자를 임의의 코드를 실행. Cve-2013-0229,1 이전의 MiniUPnPd 에서 ProcessSSDPRequest 함수의 취약점.,4 할 수 있습 공격하는 원인 서비스 거부(DoS)를 통해 만들어진 요청을 트리거하는 버퍼를 통한 읽을 수 있습니다. 다음 CVE-2017-1000494,초기화되지 않은 스 변수 결함 MiniUPnPd<2.0 할 수 있는 공격자를 발생하는 DoS(segmentation fault 및 메모리 손상).

Windows UPnP Server

우리는 또한 장치의 18%가 Windows 기반 UPnP 를 활용한다는 것을 발견했습니다. 이러한 장치,특히 Microsoft Windows XP 시스템(Windows nt5.1)은 MS07-019 패치가 적용되었는지 확인해야합니다., (또한 주목하는 것이 중요하 Windows XP 에 도달하고 생명의 끝에서 2014 년을 의미,그것은 더 이상 지원하는 마이크로소프트에서 보안 문제는 남아 있을 것입니다 패치.)윈도우 XP 는 상자 밖으로 자동으로 활성화 UPnP 기능이 함께 제공됩니다. 패 주소 UPnP 메모리 손상 취약점(CVE-2007-1204)할 수 있도록 하는 원격 공격자는 임의의 코드를 실행의 컨텍스트에서 로컬 서비스 계정이다.,

는 시스템 관리자에게 유(휴대용 SDK for UPnP devices)

휴대용 소프트웨어 개발 키트(SDK)UPnP 장치(는 시스템 관리자에게 유)는 잘 알려진 또 다른 UPnP 라이브러리를 지원하는 여러 운영 체제입니다. 우리의 데이터에서 감지 된 장치의 5%는 libupnp 라이브러리 패키지를 사용합니다. 지 않는 동안 상당수,우리가 주목하는 대부분의 장치와 말 라이브러리가 이전 버전 1.6.18/1.6.19(현재 버전 1.8.4). 1.6 이전 버전의 사용자.,18 을 염두해야의 스택 기반 buffer overflow 에 unique_service_name 기능으로 지정 CVE-2012-5958 할 수 있는 원격하는 공격 임의의 코드를 실행을 통해 User Datagram Protocol(UDP)패킷을 전송합니다.

결론와 트렌드 마이크로 솔루션

수 까다로운 사용자를 위한지 확인하려면 장치는 UPnP 관련 결함 또는 감염되었다. 일부 장치는 nat 뒤에 숨어있을 수 있으므로 취약점이 존재하더라도 사용자가 즉시 영향을 볼 수 없습니다., UPnP 관련 취약점을 악용하는 공격을 방지하기 위해 사용자는 장치가 업데이트 된 펌웨어를 실행하고 있는지 확인해야합니다. 는 경우 장치가 감염이 의심되는 장치해야 재부팅,재설정하여 공장 출하 시 설정,또는,잘못을 주의 측면에서,모두 대체합니다. 장치에서 UPnP 를 활성화하는 것이 네트워크에 필요한 경우가 아니면 장치가 허용하는 경우 UPnP 기능을 비활성화하는 것이 좋습니다. 그것은,그러나 주목을 끄는 UPnP 비활성화 할 수 있습니다 몇 가지 기능을 포함하여 현지 장치를 발견 종속성을 무시하고 요청 장치입니다.,

가정 사용자는 추가 보안을 위해 다음 조치를 따를 수도 있습니다.

1. Trend Micro™HouseCall™For Home Networks 도구로 홈 네트워크를 스캔하고 UPnP 포트 1900 이 열려있는 장치를 확인하십시오.<피>2. 장치의 설정 페이지(예:라우터의 설정 페이지)로 이동하여 UPnP 를 비활성화하십시오.<피>3. 필요한 경우 포트 전달 설정을 수동으로 구성하십시오.

트렌드 마이크로 홈네트워크 보안 솔루션을 확인할 수 있는 인터넷 트래픽을 사이에는 라우터와 연결된 장치입니다. 우리의 IoT 스캐닝 도구는 홈 네트워크 스캐너 용 Trend Micro HouseCall 에 통합되었습니다.,

사용자의 트렌드 마이크로 홈네트워크 보안 솔루션에서 보호되는 UPnP 취약성과 관련된 공격 통해 이러한 규칙:

- 1134286 웹 Realtek SDK Miniigd UPnP 비누 명령을 실행(CVE-2014-8361)

- 1134287 웹 Huawei 홈 게이트웨이를 비누 명령을 실행(CVE-2017-17215)