- Twitterで共有

- Facebookで共有

- Google+で共有

あなたのパスワードは十分に安全だと思いますか?

あなたはもう一度考えたいと思うかもしれません。 2014年には、アメリカ人の半数近くがハッカーによって個人情報が公開されていました。

クラウドに情報を保存し、ビジネスインテリジェンスや人事ソフトウェアプラットフォームなどのSaaSソリューションを使用する企業が増えているため、情報,

あいまいで複雑なパスワードを選択し、頻繁に変更すると、データを安全に保つことと個人情報を盗まれることの違いを綴ることができます。 私たちは、あなたのオンラインセキュリティを強化し、あなたの個人的なビジネスからハッカーを守るためにあなたを力

始めるために、私たちは、長さや文字タイプなどの要因に基づいて、ベテランクラッカーがさまざまなタイプのパスワードを”ブルートフォース”(正しいものを見つける, また、過去にかかった時間と比較して、誰かがパスワードをクラックするのにどれくらいの時間がかかるかを見積もることができるインタラクティブ お越しの場合というアイデアのための潜在的なパスワード、テスターでいかに確保です。 ちょうど何日、週、または保証の価値が余分手紙か記号は作る年か。 どのようなパスワードの強度を変更すものです。 答えはちょうど驚くかもしれない。

典型的なパスワードは今どれくらい強いですか–そして1980年代にはどれくらい強かったですか?, 単語(ないあなたの現在のパスワード)を入力し、それがあなたのパスワードだった場合、それは誰かが用語をクラックするためにかかるだろうどのくらい それは無限の時間から千年まで、ミリ秒の単なる分数までどこでもかかる可能性があります。

パスワードをテストするときに、”単語リスト”機能をオンまたはオフにすることができます。 このツールの作品をサイクリングを通して単語リストを含む共通の言葉とパスワードおよびその評価などの要因なのか文字です。 単語リストにないパスワードを入力すると、クラッキング時間は影響を受けません。, ただし、ご自分のパスワードは単語リストも大きく影響するひび割れます。

注:インタラクティブなツールは、教育目的のためのものです。 パスワードは収集または保存されませんが、現在のパスワードの使用は避けてください。

パスワードはどのくらい長くする必要がありますか?

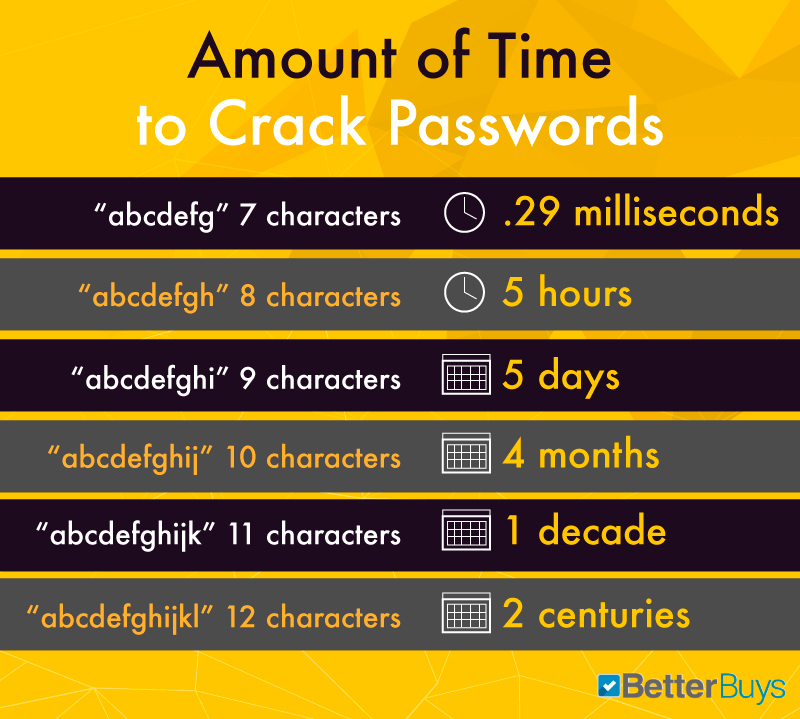

パスワードに関しては、一つのことが確かです:サイズが重要です。 追加文字のパスワードを高セキュリティ重要になります。 いわゆる”辞書攻撃”では、パスワードクラッカーは共通のパスワードの単語リストを利用して正しいパスワードを識別します。, 上記のリストは、セキュリティに関して文字を追加することができる違いを示しています

たとえば、七文字の長さ(”abcdefg”)の非常にシンプルで一般的なパスワードを持っている場合、プロはミリ秒の割合でそれをクラックする可能性があります。 もう一つの文字(”abcdefgh”)を追加すると、その時間は五時間に増加します。 ナイン文字のパスワードは、10文字の単語は四ヶ月かかり、11文字のパスワードは10年かかります。 それを12文字まで作り、あなたは200年分のセキュリティを見ています–一つの小さな手紙のために悪くありません。,

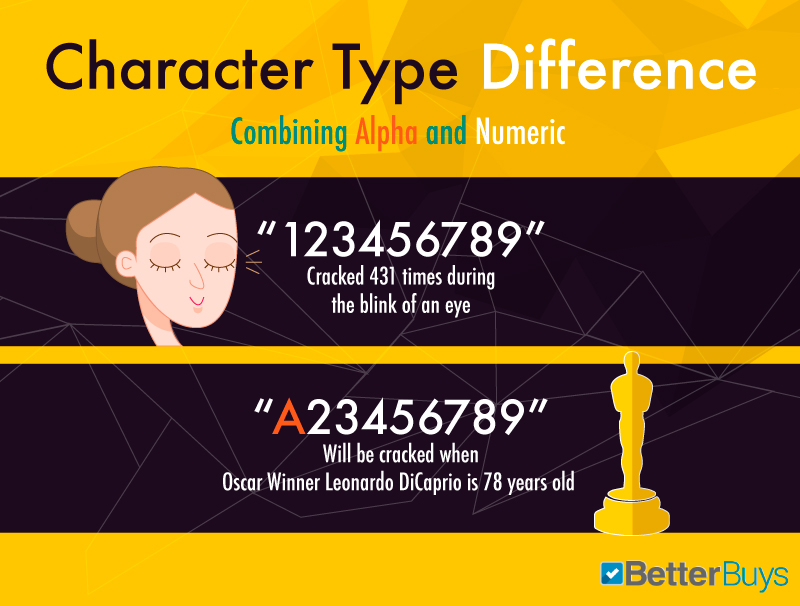

アルファ文字とnumberic文字

数字と文字を組み合わせるのではなく、あるタイプの文字に固執することで、パスワードのセキュリティ 九文字または数字の文字列は、クラックするミリ秒かかります。 単一の文字を追加し、あなたのパスワードは、ほぼ四十年のためのパスワードクラッカーを阻止するのに十分な不可解になることが

ただし、”e”を”3″に交換したり、文字列の最後に数字を追加したりするほど簡単ではありません。 パスワード攻撃方法は、実際にはこれらの一般的な習慣を利用します。, あなたの最善の策は、単にパスワードは以下予測可能でかつ複雑化してきております。

asci、小文字、および数字

いくつかのタイプの文字を組み合わせることは、パスワードをより不可解にする非常に効果的な方法です。 シンプルで一般的な単語は、ミリ秒の分数で割れることがあります。 小文字と大文字、数字、記号(@、%、#と考えてください)を混在させると、パスワードは十年以上にわたって安全になります。,

時間の経過とともにパスワードの強度

.jpg)

すべてのセキュリティ上の問題がパスワードの文字タイプに帰着するわけではなく、長さ時間も大きな要因です。 以上の年間パスワードを弱める動きをタイムリーかつ詳細に技術を進化させ、ハッカーな堪能です。 たとえば、2000年にクラックするのに三年かかるパスワードは、2004年までにクラックするのに一年かかります。 五年後、2009年に、クラッキング時間は四ヶ月に低下します。 2016年までに、同じパスワードがわずか二ヶ月でデコードできました。, この重要なパスワードの変更ます。

あなたがハッキングされた場合はどうなりますか?

.jpg)

ある朝、あなたはあなたのメールを開き、すべてが騒ぎました:友人はあなたのアドレスからスパムを受け取ったと言うためにあなた ログイン履歴は奇妙に見えます。 受信トレイにはバウンスバックメッセージの山があり、送信されたボックスには奇妙なメッセージの束があります。 これまでハッキングもどうすればいいですか?

まず、回復のメールアカウントとパスワードを変更し(ご利用ガイドラインの策定に強い)してご利用いただけます。, セキュリティに関する質問の変更や電話通知の設定など、すべての手順を完了します。 電子メールは個人情報で満たされているため、違反が発生したかどうかを識別するために、銀行、PayPal、オンラインストア、およびその他のアカウントにも通 他のパスワードも必ず変更してください。 最後に、アカウントから送信された電子メールが情報を侵害した場合に備えて、連絡先に通知します。 まったくハッキングされないことが最良のシナリオですが、速やかにこれらの手順を実行すると、悪い状況を最大限に活用できます。,

Protect yourself

時間が経つにつれて、あなたのパスワードがハッキングされる可能性が高くなり、あなたの最も個人情報が危険にさらされます。 よく高め、パスワードができる指数関数的にリスクを最小限に違反. それはパスワードに来るとき、サイズは他のすべての切り札–ので、少なくとも16文字のものを選択します。 また、セキュリティをさらに強化するために、文字タイプ(数字、大文字と小文字、および記号)の組み合わせを選択してください。

あなたは他に何ができますか?, 辞書、代名詞、ユーザー名、およびその他の事前定義された用語だけでなく、一般的に使用されるパスワードで見つかった単語の明確な舵取り–2015年のトップ二つは、”123456″と”パスワード”でした(はい、あなたはその権利を読みます)。 また、別の場所で同じパスワードを使用しないでください(使用しないサイトで忘れられたアカウントは、銀行口座の侵害につながる可能性があります)。 考えるパスワードを用いて発電を得るために複雑なパスワードのない認識できるパターンを妨パスワードのせんべい., その場合記憶の長い文字列の文字の証明にも課税するの採用のパスワードパウエルリバービジターセンター店舗のすべてのパスワードを パスワードがピッタリなので、これらの段階での安全確保に向けて、安心です。

方法論

IntelとJohn the Ripperのベンチマークから収集されたプロセッサデータを用いて、1982年から今日までの典型的なパーソナルコンピュータの毎秒キー(ブルートフォース攻撃で試行されたパスワードキーの数)を計算した。,

当社のインタラクティブ機能の結果は、式、プロセッサ、単語リストなどの要因により、他のオンラインパスワードテストツールの結果とは異なる場合があ

データは次の式に基づいています。

可能な文字の組み合わせの数

(パスワードタイプ)^(パスワードの長さ)

パスワードタイプは可能な文字の数です。

パスワードタイプは可能な文字の数です。

有効コア:

1/((1-効率定数)+(効率定数/プロセッサコア))使用した効率定数は0です。,99、そして我々は、プロセッサの操作の99%がパスワードクラックに専念することができると仮定します。

プロセッサGFLOPS:

プロセッサ周波数*有効コア

キー/秒:

GFLOPS/暗号化定数(John The Ripperベンチマークから収集され、計算されます)。

秒単位の時間:

秒=組み合わせ/KeysPerSecond

ソース

公正使用

自由にこのページで見つかった画像やインタラクティブを共有すること自由に感じます。, そうするとき、あなたの読者がこのプロジェクトと関連する研究についての詳細を学ぶことができるように、このページとより良い買い物へのリンク