今年初め、Chromecastストリーミングドングル、Google Homeデバイス、スマートテレビのユーザーは、YouTuber PewDiePieのチャンネルを宣伝するメッセージ ハイジャックは、動画共有サイトで進行中の加入者数の戦いの一部であると言われています。 その背後にあるハッカーたちは、ユニバーサルプラグアンドプレイ(UPnP)サービスが有効になっている不十分な構成のルーターを利用し、ルーターがプライベートデバイスにパブリックポートを転送し、パブリックイン,

カメラ、プリンター、ルーターなどの多くのデバイスは、UPnPを使用して、ローカルネットワーク上の他のデバイスを自動的に検出して検査し、データ共有やメディアストリーミングのために相互に通信することを容易にします。 UPnPネットワークプロトコルの設定は通信のネットワーク. でも、その利便性がセキュリティホールから攻撃者が得制御機器を越ファイアウォール保護.,

前述の事件の後、ホームネットワークでUPnP関連のイベントを調べたところ、多くのユーザーがまだデバイスでUPnPを有効にしていることがわかりました。 無料のIoTスキャンツールは、Mac、Windows、Android、iOSプラットフォームを含む複数のオペレーティングシステムをカバーできます。 このブログでは、January2019のデータについて説明します。,/div>11%

Table 1., UPnPが有効になっているトップデバイスタイプ

月には、UPnPが有効になっているルーターの76パーセントを検出しました。 また、27%のメディアデバイス、例えば、DVDプレーヤー、ストリーミングメディアデバイスを持つことを利用し、UPnPを有効にします。 脆弱なUPnP実装は、悪用されると、ルーターやその他のデバイスをプロキシに変えて、ボットネット、分散サービス拒否(DDoS)攻撃、またはスパムの起源を難読化し、悪意のある活動が行われているかを追跡することはほぼ不可能になる可能性があります。, 脆弱なUPnP実装を持つルーターがポートに接続し、スパムやその他の悪意のあるメールをよく知られている電子メールサービスに送信することを余儀なくされた

例えば、IoTボットネットSatoriは、UPnPの脆弱性を悪用することで悪名高いものでした。 CVE-2014-8361として指定されるこの脆弱性は、Realtek SDK miniigd UPnP SOAPインターフェイスのコマンドインジェクションの脆弱性です。, 脆弱性に関連する公開アドバイザリーは、適用可能な緩和と月2015に戻ってリリースされました,まだ我々が収集した最近のデータから,多くのデバイスはまだ古

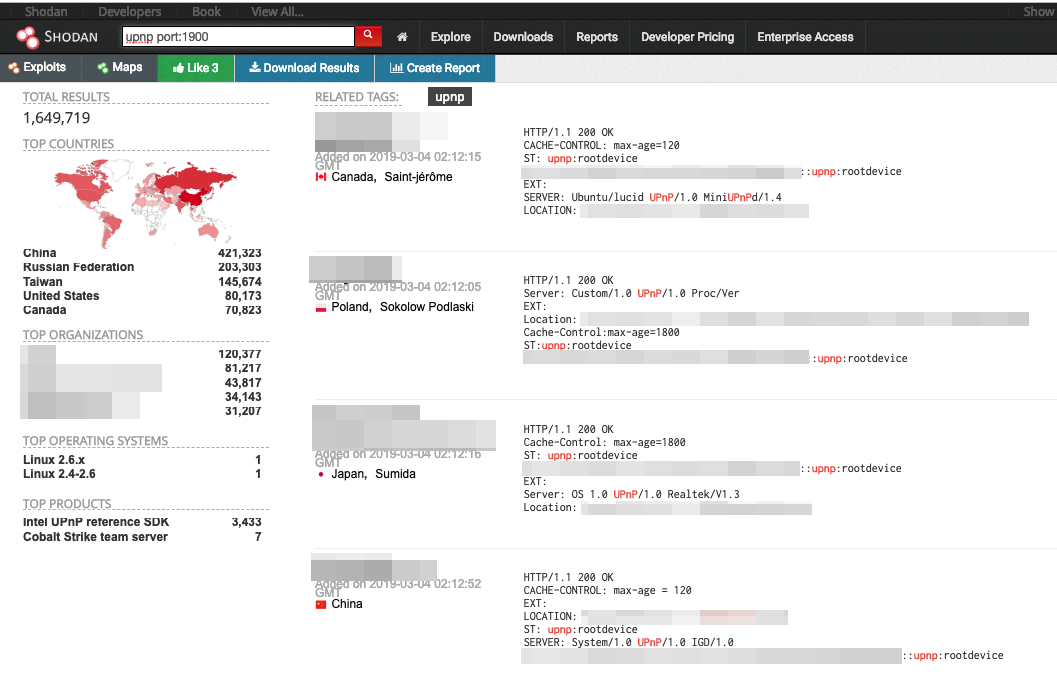

図1. UPnP関連の結果、1900をポートとして、Shodan(March5、2019data)

オンライン検索エンジンShodanを使用してスキャンを拡大しました。, UPnPによって使用される標準ポートのスキャンは1900であり、公共のインターネット上で検索可能な1,649,719デバイスの結果をもたらしました。 よく知られているUPnPライブラリも検索エンジンにリストされ、MiniUPnPdとCustom(BroadcomのUPnPライブラリ)が検索可能なデバイスのほとんどが使用しています。,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Top three UPnP libraries in Shodan results(March5,2019data)

UPnP関連の脆弱性とホームネットワークにおける現在のデバイス実装

Shodan resultsは、公開されて検索できるUPnP対応デバイスの規模 独自のスキャンツールを使用して、自宅やその他の小規模なネットワーク環境で使用されているUPnPライブラリを調べ、デバイスを攻撃に対して脆弱にする要因が何であるかを特定しました。 このように、この最もデバイスでもなお、旧バージョンをお使いのUPnPます。, 脆弱性に関するUPnP図書館にて、潜在的にパッチ未適用、接続されたデバイスunsecure対す。

MiniUPnPd

私たちのIoTスキャンツールのデータは、UPnPが有効になっているデバイスの16%がMiniUPnPdライブラリを利用していることを示しました。 MiniUPnPdは、ポートマッピングプロトコルサービスを提供するNAT(network address translation)ルーター用のよく知られたUPnPデーモンです。 興味深いことに、検出されたデバイスには古いバージョンのMiniUPnPdがインストールされています:24%use MiniUPnPd1.0,30%use MiniUPnPd1.,6つのデバイスのうち、MiniUPnPd2を使用するのは五パーセントのみである。xバージョン(miniupnpd2.1が最新バージョンです)。

テーブル3. MiniUPnPdディストリビューション

上記のデーモンの古いバージョンを持つデバイスは、既知のリスクの高い脆弱性から保護する必要があります。 たとえば、Cve-2013-0230は、MiniUPnPd1.0のExecuteSoapActionにおけるスタックベースのバッファオーバーフローであり、攻撃者は任意のコードを実行できます。 CVE-2013-0229、1より前のMiniUPnPdにおけるProcessSSDPRequest関数の脆弱性。,4、攻撃者が細工された要求を介してサービス拒否(DoS)を引き起こし、バッファの読み取りをトリガーすることができます。 次に、Cve-2017-1000494、MiniUPnPd<2.0に初期化されていないスタック変数の欠陥があり、攻撃者がDoS(セグメンテーション障害とメモリ破損)を引き起こ

Windows UPnPサーバー

また、デバイスの18%がWindowsベースのUPnPを利用していることがわかりました。 これらのデバイス、特にMicrosoft Windows XPマシン(Windows NT5.1)は、MS07-019更新プログラムが適用されているかどうかを確認する必要があります。, (また、Windows XPは2014年にend of lifeに達したことに注意することも重要です。)Windows XPには、箱から出して自動的に有効になっているUPnP機能が付属しています。 この更新プログラムは、リモートの攻撃者がローカルサービスアカウントのコンテキストで任意のコードを実行できるようにするUPnPメモリ破損の脆弱性(CVE-2007-1204)に対処します。,

Libupnp(portable SDK for UPnP devices)

UPnPデバイス用ポータブルソフトウェア開発キット(SDK)(libupnp)は、いくつかのオペレーティングシステムをサポートする別のよく知られたUPnPライブラリです。 データから、検出されたデバイスの5%がlibupnpライブラリパッケージを使用しています。 重要な数ではありませんが、上記のライブラリを持つデバイスのほとんどは、1.6.18/1.6.19より古いバージョン(現在のバージョンは1.8.4)を持っています。 1.6以前のバージョンのユーザー。,18unique_service_name関数内のスタックベースのバッファオーバーフローに注意する必要があります。CVE-2012-5958として指定されているため、リモート攻撃ではユーザーデータグラムプロトコル(UDP)パケットを介して任意のコードを実行できます。

結論とトレンドマイクロソリューション

ユーザーがデバイスにUPnP関連の欠陥があるか感染しているかを判断するのは難しいかもしれません。 一部のデバイスはNATの背後に隠れている可能性があるため、脆弱性が存在しても、ユーザーはその影響をすぐに見ることができません。, 防止への攻撃に対しUPnPの脆弱性につ、ユーザーは、そのデバイス実行中の最新ファームウェア. デバイスが感染している疑いがある場合は、デバイスを再起動するか、工場出荷時の設定にリセットするか、注意の面で誤るために完全に交換する必 ネットワークにデバイスでUPnPを有効にする必要がない限り、デバイスが許可する場合はUPnP機能を無効にすることをお勧めします。 ただし、UPnPをオフにすると、ローカルデバイスの検出依存性やデバイスからの無視された要求など、いくつかの機能が無効になる可能性があることに,

ホームユーザーは、セキュリティを強化するために次の措置に従うこともできます。

1. Trend Micro™HouseCall™for Home Networksツールを使用してホームネットワークをスキャンし、UPnPポート1900が開いているデバイスを確認します。

2. UPnPを無効にするには、デバイスの設定ページ(例:ルーターの設定ページ)に移動します。

3. 必要に応じて、ポート転送設定を手動で構成します。

のトレンドマイクロホームネットワークセキュリティソリューションでチェックインターネットの通信はルーターと接続したすべてのデバイス 当社のIoTスキャンツールは、トレンドマイクロHouseCall for Home Networksスキャナに統合されています。,1134286WEB Realtek SDK Miniigd UPnP SOAPコマンド実行(CVE-2014-8361)