All’inizio di quest’anno, gli utenti di Chromecast streaming dongle, dispositivi Home Page di Google, e smart TV sono stati inondati con un messaggio di promozione YouTuber canale di PewDiePie. Si dice che il dirottamento faccia parte di una battaglia di conteggio degli abbonati in corso sul sito di condivisione video. Gli hacker dietro di esso riferito hanno approfittato di router mal configurati che avevano il servizio Universal Plug and Play (UPnP) abilitato, che ha causato i router per inoltrare le porte pubbliche ai dispositivi privati ed essere aperto a Internet pubblico.,

Molti dispositivi come fotocamere, stampanti e router utilizzano UPnP per consentire loro di individuare e controllare automaticamente altri dispositivi su una rete locale e comunicare tra loro per la condivisione dei dati o lo streaming multimediale. UPnP funziona con i protocolli di rete per configurare le comunicazioni nella rete. Ma con la sua convenienza arriva falle di sicurezza che vanno da aggressori guadagnando il controllo dei dispositivi per bypassare le protezioni firewall.,

Dopo l’incidente di cui sopra, abbiamo esaminato gli eventi relativi a UPnP nelle reti domestiche e abbiamo scoperto che molti utenti hanno ancora UPnP abilitato nei loro dispositivi. Abbiamo raccolto dati dal nostro strumento di scansione IoT gratuito, che può coprire più sistemi operativi, tra cui piattaforme Mac, Windows, Android e iOS. Per questo blog, discutiamo i dati di gennaio 2019.,/div>11%

Table 1., Principali tipi di dispositivi con UPnP abilitato

A gennaio, abbiamo rilevato il 76% dei router con UPnP abilitato. Inoltre, il 27% dei dispositivi multimediali, ad esempio lettori DVD e dispositivi di streaming multimediale, ha anche UPnP abilitato. Le implementazioni UPnP vulnerabili, se sfruttate, possono trasformare router e altri dispositivi in proxy per offuscare le origini di botnet, attacchi DDoS (Distributed Denial-of-Service) o spam e rendere quasi impossibile rintracciare le attività dannose eseguite., I rapporti sono già emersi in precedenza in cui i router con implementazioni UPnP vulnerabili sono stati costretti a connettersi alle porte e persino inviare spam o altre mail dannose a noti servizi di posta elettronica.

La botnet IoT Satori, ad esempio, è stata tristemente nota per aver sfruttato una vulnerabilità UPnP. La vulnerabilità, designata come CVE-2014-8361, è una vulnerabilità di iniezione di comandi nell’interfaccia SOAP di Realtek SDK miniigd UPnP., Un avviso pubblico relativo alla vulnerabilità è stato rilasciato a maggio 2015 con la mitigazione applicabile, ma dai dati recenti che abbiamo raccolto, molti dispositivi utilizzano ancora versioni UPnP più vecchie e potenzialmente vulnerabili.

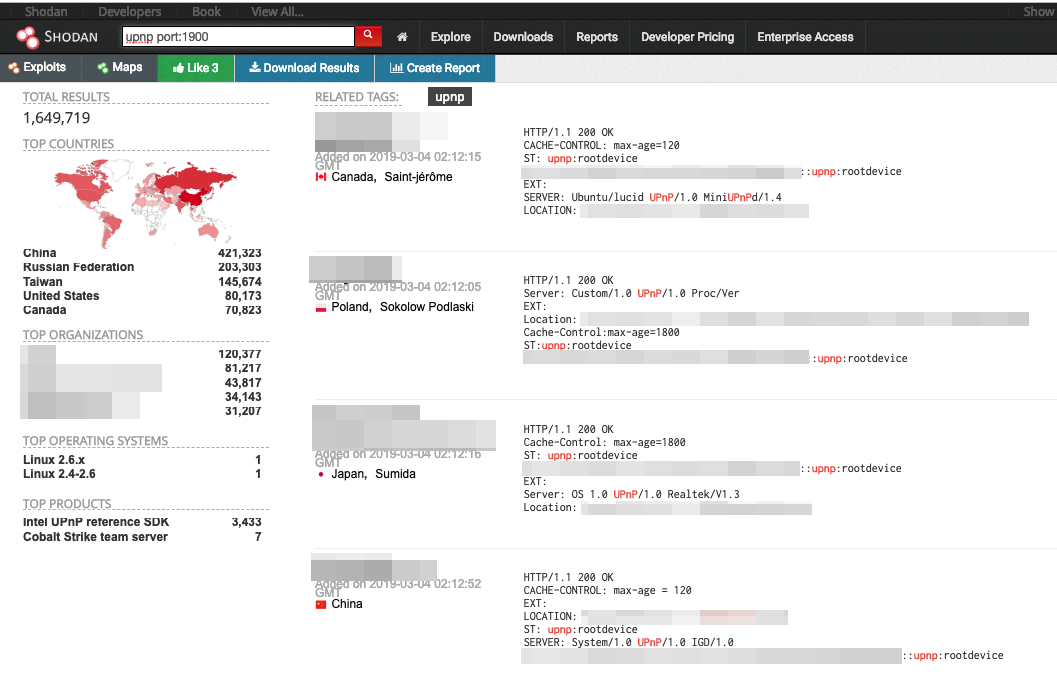

Figura 1. Risultati relativi all’UPnP, con 1900 come porta, in Shodan (dati del 5 marzo 2019)

Abbiamo anche ampliato la nostra scansione utilizzando il motore di ricerca online Shodan., Una scansione per la porta standard utilizzata da UPnP, che è 1900, ha prodotto un risultato di 1.649.719 dispositivi ricercabili su Internet pubblico. Le librerie UPnP ben note sono state anche elencate nel motore di ricerca, con MiniUPnPd e Custom (libreria UPnP di Broadcom) come la maggior parte dei dispositivi ricercabili.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Le prime tre librerie UPnP nei risultati di Shodan (dati del 5 marzo 2019)

Le vulnerabilità relative a UPnP e le attuali implementazioni dei dispositivi nelle reti domestiche

I risultati di Shodan hanno dipinto la scala dei dispositivi abilitati UPnP pubblicamente ricercabili. Con il nostro strumento di scansione, abbiamo esaminato le librerie UPnP in uso a casa e in altri piccoli ambienti di rete e identificato quali potrebbero essere i fattori che rendono i dispositivi vulnerabili agli attacchi. In poche parole, abbiamo scoperto che la maggior parte dei dispositivi utilizza ancora vecchie versioni delle librerie UPnP., Le vulnerabilità che coinvolgono le librerie UPnP sono vecchie di anni, sono potenzialmente prive di patch e lasciano i dispositivi collegati non protetti dagli attacchi.

MiniUPnPd

I nostri dati dello strumento di scansione IoT hanno mostrato che il 16% di quei dispositivi con UPnP abilitato utilizza la libreria MiniUPnPd. MiniUPnPd è un noto demone UPnP per router NAT (network address translation) per fornire servizi di protocollo di mappatura delle porte. È interessante notare che i dispositivi che abbiamo rilevato hanno le vecchie versioni di MiniUPnPd installate: il 24% usa MiniUPnPd 1.0, il 30% usa MiniUPnPd 1.,6, e solo il cinque per cento dei dispositivi utilizzano MiniUPnPd 2.versione x (miniupnpd 2.1 è l’ultima versione).

Tabella 3. Distribuzione MiniUPnPd

I dispositivi con vecchie versioni di detto demone devono essere protetti da vulnerabilità note e ad alto rischio. Ad esempio, CVE-2013-0230, un buffer overflow basato su stack in ExecuteSoapAction di MiniUPnPd 1.0, consente agli aggressori di eseguire codice arbitrario. CVE-2013-0229, una vulnerabilità nella funzione ProcessSSDPRequest in MiniUPnPd prima di 1.,4, consente agli aggressori di causare un denial of Service (DoS) tramite una richiesta artigianale che innesca un buffer over-read. Poi c’è CVE-2017-1000494, un difetto variabile stack non inizializzato in MiniUPnPd < 2.0 che consente agli aggressori di causare DoS (errore di segmentazione e danneggiamento della memoria).

Windows UPnP Server

Abbiamo anche scoperto che il 18 per cento dei dispositivi utilizzano UPnP basato su Windows. Questi dispositivi, in particolare le macchine Microsoft Windows XP (Windows NT 5.1), dovrebbero verificare se è stata applicata la patch MS07-019., (E ‘ anche importante notare che Windows XP ha raggiunto la fine della vita nel mese di aprile 2014, il che significa che non è più supportato da Microsoft e problemi di sicurezza saranno lasciati senza patch.) Windows XP è dotato di funzionalità UPnP che viene attivata automaticamente fuori dalla scatola. La patch risolve la vulnerabilità di corruzione della memoria UPnP (CVE-2007-1204) che consente a un utente malintenzionato remoto di eseguire codice arbitrario nel contesto di un account di servizio locale.,

Libupnp (SDK portatile per dispositivi UPnP)

Il kit di sviluppo software portatile (SDK) per dispositivi UPnP (libupnp) è un’altra libreria UPnP ben nota che supporta diversi sistemi operativi. Dai nostri dati, il 5% dei dispositivi rilevati utilizza il pacchetto libreria libupnp. Sebbene non sia un numero significativo, abbiamo notato che la maggior parte dei dispositivi con la suddetta libreria ha versioni precedenti a 1.6.18/1.6.19 (la versione corrente è 1.8.4). Utenti di versioni precedenti alla 1.6.,18 deve essere consapevole di un buffer overflow basato su stack nella funzione unique_service_name, designata come CVE-2012-5958, che consente agli attacchi remoti di eseguire codice arbitrario tramite un pacchetto User Datagram Protocol (UDP).

Conclusione e soluzioni Trend Micro

Potrebbe essere difficile per gli utenti determinare se un dispositivo ha un difetto relativo a UPnP o è stato infettato. Alcuni dispositivi potrebbero essere nascosti dietro NAT, in modo tale che anche se esiste una vulnerabilità, l’utente potrebbe non vedere immediatamente l’impatto., Per prevenire gli attacchi che sfruttano le vulnerabilità relative a UPnP, gli utenti dovrebbero assicurarsi che i loro dispositivi siano in esecuzione firmware aggiornato. Se si sospetta che un dispositivo sia infetto, il dispositivo deve essere riavviato, ripristinato alle impostazioni di fabbrica originali o, per errore di cautela, completamente sostituito. A meno che non sia necessario abilitare UPnP nei dispositivi per la rete, è consigliabile disabilitare la funzione UPnP se il dispositivo lo consente. È da notare, tuttavia, che la disattivazione di UPnP potrebbe disabilitare alcune funzionalità, tra cui le dipendenze di rilevamento dei dispositivi locali e le richieste ignorate dai dispositivi.,

Gli utenti domestici possono anche seguire queste misure per una maggiore sicurezza:

1. Scansiona le reti domestiche con lo strumento Trend Micro™ HouseCall™ for Home Networks e controlla quali dispositivi hanno la porta UPnP 1900 aperta.

2. Vai alla pagina delle impostazioni del dispositivo (ad esempio la pagina delle impostazioni del router) per disabilitare UPnP.

3. Configurare manualmente le impostazioni di port forwarding, se necessario.

La soluzione di sicurezza della rete domestica Trend Micro può controllare il traffico Internet tra il router e tutti i dispositivi collegati. Il nostro strumento di scansione IoT è stato integrato nello scanner Trend Micro HouseCall for Home Networks.,

Gli utenti della soluzione di sicurezza della rete domestica Trend Micro sono protetti dalle vulnerabilità UPnP e dagli attacchi correlati tramite queste regole:

- 1134286 WEB Realtek SDK Miniigd UPnP SOAP Command Execution (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway SOAP Command Execution (CVE-2017-17215)