Az év elején a Chromecast streaming dongles, a Google Home devices és az intelligens TV-k felhasználói elárasztották a YouTuber PewDiePie csatornáját népszerűsítő üzenetet. Az eltérítés állítólag része egy folyamatban lévő Előfizetői gróf csatának a videomegosztó oldalon. A mögötte álló hackerek állítólag kihasználták a rosszul konfigurált útválasztókat, amelyek engedélyezték az Universal Plug and Play (UPnP) szolgáltatást, ami miatt az útválasztók nyilvános portokat továbbítottak a magáneszközökre, és nyitottak voltak a nyilvános internetre.,

sok eszköz, például kamerák, nyomtatók és útválasztók használják az UPnP-t, hogy megkönnyítsék számukra a helyi hálózaton lévő egyéb eszközök automatikus felfedezését és ellenőrzését, valamint az adatmegosztáshoz vagy a Média streaminghez való kommunikációt. Az UPnP hálózati protokollokkal működik a hálózat kommunikációjának konfigurálásához. De a kényelem jön biztonsági lyuk, hogy a tartomány a támadók egyre ellenőrzése eszközök megkerülve tűzfal védelem.,

a fent említett incidens után után utánajártunk az UPnP-vel kapcsolatos eseményeknek az otthoni hálózatokban, és megállapítottuk, hogy sok felhasználó még mindig rendelkezik UPnP-vel az eszközeiben. Összegyűjtöttük az adatokat az ingyenes IoT szkennelő eszközünkről, amely több operációs rendszert is képes lefedni, beleértve a Mac, A Windows, az Android és az iOS platformokat. Ehhez a bloghoz 2019. januári adatokat tárgyalunk.,/div>11%

Table 1., Top eszköztípusok UPnP engedélyezve

januárban észleltük 76 százaléka router UPnP engedélyezve. Ráadásul a médiaeszközök 27 százaléka, például a DVD-lejátszók és a média streaming eszközök is engedélyezték az UPnP-t. A sérülékeny UPnP implementációk, ha kizsákmányolják őket, az útválasztókat és más eszközöket proxykká alakíthatják, hogy összezavarják a botnetek eredetét, az elosztott szolgáltatásmegtagadási (DDoS) támadásokat vagy a spamet, és szinte lehetetlenné teszik a rosszindulatú tevékenységek nyomon követését., A jelentések már korábban felszínre kerültek, ahol a sebezhető UPnP implementációkkal rendelkező útválasztók kénytelenek voltak csatlakozni a portokhoz, sőt spameket vagy más rosszindulatú e-maileket küldeni a jól ismert e-mail szolgáltatásoknak.

az IoT botnet Satori például hírhedt az UPnP sebezhetőség kihasználásáról. A biztonsági rés, kijelölt CVE-2014-8361, egy parancs befecskendezés biztonsági rés Realtek SDK miniigd UPnP SOAP interfész., A sebezhetőséggel kapcsolatos nyilvános tanácsadás 2015 májusában jelent meg az alkalmazandó mérsékléssel, ám az összegyűjtött legfrissebb adatokból sok eszköz még mindig régebbi, potenciálisan sérülékeny UPnP verziókat használ.

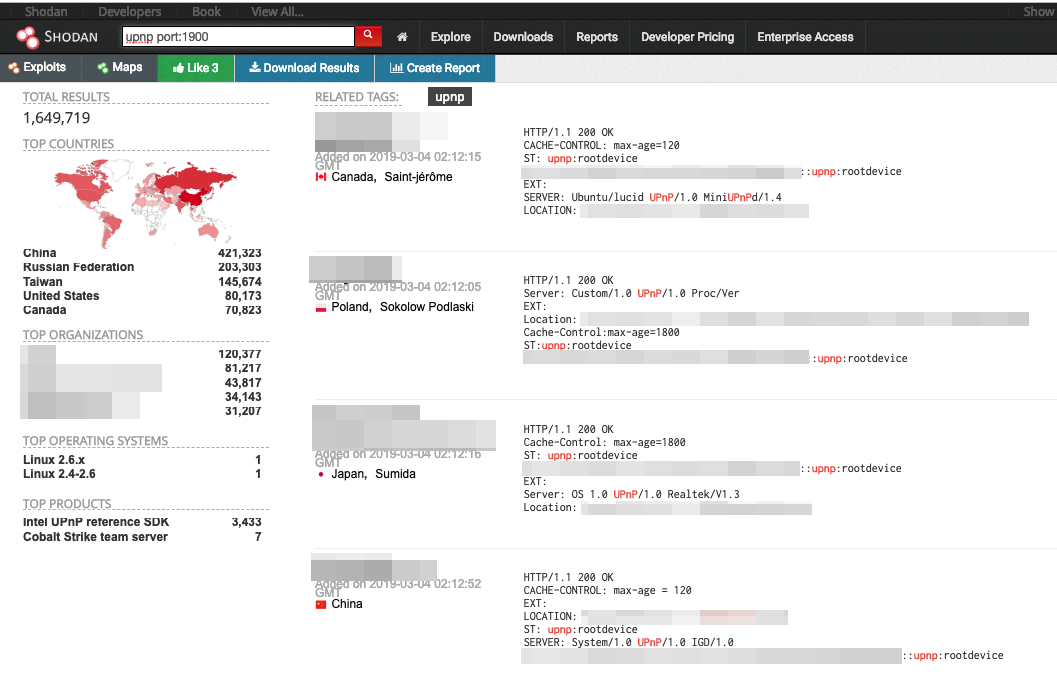

1.ábra. UPnP kapcsolatos eredmények, a 1900, mint a port, a Shodan (március 5, 2019 adatok)

mi is bővült a szkennelés segítségével az online kereső Shodan., Az UPnP által használt szabványos port beolvasása, amely 1900, 1,649,719 eszköz kereshető a nyilvános interneten. Jól ismert UPnP könyvtárak is szerepel a kereső, a MiniUPnPd és a Custom (Broadcom UPnP könyvtár), mint amit a legtöbb kereshető eszközök használata.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Top three UPnP libraries in Shodan results (March 5, 2019 data)

UPnP-rel kapcsolatos sebezhetőségek és az aktuális eszköz implementációk az otthoni hálózatokban

Shodan results festette a nyilvánosan kereshető UPnP-kompatibilis eszközök skáláját. A saját szkennelési eszközünkkel utánajártunk az otthoni és egyéb kis hálózati környezetben használt UPnP könyvtáraknak, és meghatároztuk, hogy milyen tényezők lehetnek azok, amelyek az eszközöket sebezhetővé teszik a támadásokkal szemben. Dióhéjban azt találtuk, hogy a legtöbb eszköz továbbra is az UPnP könyvtárak régi verzióit használja., Az UPnP könyvtárakat érintő sebezhetőségek már évek óta fennállnak, potenciálisan javíthatatlanok, a csatlakoztatott eszközöket pedig nem hagyják biztonságosnak a támadások ellen.

MiniUPnPd

az IoT szkennelési eszköz adatai azt mutatták, hogy az UPnP-vel rendelkező eszközök 16 százaléka engedélyezte a MiniUPnPd könyvtár használatát. A MiniUPnPd egy jól ismert UPnP démon a NAT (network address translation) útválasztók számára, hogy port mapping protokoll szolgáltatásokat nyújtsanak. Érdekes módon az általunk észlelt eszközök telepítették a MiniUPnPd régi verzióit: 24 százalék használja a MiniUPnPd 1.0-T, 30 százalék használja a MiniUPnPd 1-et.,6, a készülékeknek csak öt százaléka használja a MiniUPnPd 2-t.x verzió (a miniupnpd 2.1 a legújabb verzió).

3.táblázat. MiniUPnPd disztribúció

az említett démon régi verzióival rendelkező eszközöket védeni kell az ismert és nagy kockázatú sebezhetőségekkel szemben. Például a CVE-2013-0230, egy verem alapú puffer túlcsordulás a MiniUPnPd 1.0 végrehajtásábana művelet lehetővé teszi a támadók számára, hogy tetszőleges kódot hajtsanak végre. CVE-2013-0229, egy biztonsági rés a ProcessSSDPRequest funkció MiniUPnPd előtt 1.,4, lehetővé teszi a támadók számára, hogy szolgáltatásmegtagadást (DoS) okozzanak egy kialakított kérésen keresztül, amely túlolvasott puffert vált ki. Aztán ott van a CVE-2017-1000494, egy nem kezdeményezett verem változó hibája a MiniUPnPd < 2.0-ban, amely lehetővé teszi a támadók számára, hogy DoS-t okozzanak (szegmentációs hiba és memória korrupció).

Windows UPnP Server

azt is megállapítottuk, hogy az eszközök 18 százaléka Windows-alapú UPnP-t használ. Ezeknek az eszközöknek, különösen a Microsoft Windows XP gépeknek (Windows NT 5.1) ellenőrizniük kell, hogy az MS07-019 javítást alkalmazták-e., (Fontos megjegyezni azt is, hogy a Windows XP 2014 áprilisában érte el az életciklus végét, vagyis már nem támogatja a Microsoft, és a biztonsági problémák sem maradnak ki.) A Windows XP olyan UPnP funkcióval rendelkezik, amely automatikusan engedélyezve van a dobozból. A javítás foglalkozik az UPnP memória korrupciós sebezhetőségével (CVE-2007-1204), amely lehetővé teszi a távoli támadó számára, hogy tetszőleges kódot futtasson egy helyi szolgáltatási fiók keretében.,

Libupnp (portable SDK for UPnP devices)

a portable software development kit (SDK) for UPnP devices (libupnp) egy másik jól ismert UPnP könyvtár, amely támogatja a több operációs rendszer. Adatainkból az észlelt eszközök 5% – a használja a libupnp könyvtárcsomagot. Bár nem Jelentős Szám, megjegyeztük, hogy az említett könyvtárral rendelkező eszközök többsége 1.6.18/1.6.19-nél régebbi verziókkal rendelkezik (a jelenlegi verzió 1.8.4). A felhasználók a verziók előtt 1.6.,18 kell szem előtt tartani a stack-alapú puffer túlcsordulás a unique_service_name funkció, kijelölt CVE-2012-5958, amely lehetővé teszi a távoli támadások, hogy végre tetszőleges kódot egy felhasználói Datagram Protocol (UDP) csomagot.

következtetés és Trend Micro Solutions

a felhasználók számára bonyolult lehet annak meghatározása, hogy egy eszköz UPnP-vel kapcsolatos hibával rendelkezik-e vagy fertőzött-e. Egyes eszközök elrejthetők a NAT mögött, úgy, hogy még akkor is, ha biztonsági rés létezik, a felhasználó nem látja azonnal a hatást., Az UPnP-vel kapcsolatos sebezhetőségeket kihasználó támadások megelőzése érdekében a felhasználóknak biztosítaniuk kell, hogy eszközeik frissített firmware-t futtassanak. Ha egy eszköz fertőzöttségre gyanakszik, az eszközt újra kell indítani, vissza kell állítani az eredeti gyári beállításokra, vagy az óvatosság oldalán teljesen ki kell cserélni. Hacsak az UPnP engedélyezése az eszközökben nem szükséges a hálózathoz, tanácsos letiltani az UPnP funkciót, ha az eszköz lehetővé teszi. Meg kell azonban jegyezni, hogy az UPnP kikapcsolása letilthat bizonyos funkciókat, beleértve a helyi eszközfeltárási függőségeket, valamint figyelmen kívül hagyhatja az eszközök kéréseit.,

az otthoni felhasználók ezeket az intézkedéseket a nagyobb biztonság érdekében is követhetik:

1. Szkennelje be az otthoni hálózatokat a Trend Micro ™ HouseCall™ for Home Networks eszközzel, majd ellenőrizze, hogy mely eszközök vannak nyitva az UPnP 1900 portjával.

2. LÉPJEN az eszköz beállításainak oldalára (például az útválasztó beállításainak oldalára) az UPnP letiltásához.

3. Szükség esetén manuálisan konfigurálja a port továbbítási beállításokat.

A Trend Micro Home Network Security megoldás képes ellenőrizni az internetforgalmat az útválasztó és az összes csatlakoztatott eszköz között. Az IoT szkennelő eszközünket integráltuk a Trend Micro HouseCall otthoni hálózatok szkennerébe.,

A Trend Micro Home hálózati biztonsági megoldás felhasználói az UPnP sebezhetőségeitől és a kapcsolódó támadásoktól védve vannak a következő szabályok segítségével:

- 1134286 WEB Realtek SDK Miniigd UPnP SOAP parancs végrehajtása (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway SOAP parancs végrehajtása (CVE-2017-17215)