Aiemmin tänä vuonna, käyttäjät Chromecast streaming dongles, Google Kodin laitteita, ja smart Televisiot olivat tulvillaan viesti edistää YouTuber PewDiePie kanava. Kaappauksen kerrotaan olevan osa käynnissä olevaa tilaajalaskutaistelua videonjakosivustolla. Hakkerit takana se kuulemma käytti huonosti konfiguroidut reitittimet, jotka olivat Universal Plug ja Play (UPnP) – palvelu käytössä, joka aiheutti reitittimet välittämään yleisölle portit yksityisen laitteet ja olla avoin julkinen internet.,

Monet laitteet, kuten kamerat, tulostimet ja reitittimet käyttävät UPnP, jotta se helppo ne automaattisesti löytää ja ammatillisen koulutuksen muiden laitteiden lähiverkossa ja kommunikoida toistensa kanssa tietojen yhteiskäyttöä tai media streaming. UPnP toimii verkkoprotokollien kanssa verkon viestinnän säätämiseksi. Mutta sen mukavuutta tulee tietoturva-aukkoja, jotka vaihtelevat hyökkääjät saada haltuunsa laitteiden ohittaa palomuurin suojaukset.,

edellä mainitun tapauksen jälkeen selvitimme UPnP: hen liittyviä tapahtumia kotiverkoissa ja huomasimme, että monilla käyttäjillä on yhä UPnP käytössä laitteissaan. Keräsimme tietoja meidän ilmainen IoT-skannaus työkalu, joka voi kattaa useita käyttöjärjestelmiä, kuten Mac, Windows, Android, ja iOS-alustoilla. Tätä blogia varten keskustelemme tammikuun 2019 tiedoista.,/div>11%

Table 1., Top laitetyypit UPnP käytössä

tammikuussa havaitsimme 76 prosenttia reitittimistä UPnP käytössä. Lisäksi 27 prosentilla medialaitteista, esimerkiksi DVD-soittimista ja median suoratoistolaitteista, on myös UPnP käytössä. Haavoittuvia UPnP-toteutukset, kun hyväksi, voi kääntyä reitittimet ja muut laitteet valtakirjoja obfuscate alkuperä bottiverkkoja, distributed denial-of-service (DDoS) hyökkäyksiä, tai roskapostia, ja tehdä lähes mahdotonta jäljittää, mitä ilkeä toiminta on tehnyt., Raportit ovat jo aiemmin esiin, jossa reitittimet, joilla on herkkä UPnP toteutuksia oli pakko yhdistää satamat ja jopa lähettää roskapostia tai muita haittaohjelmia sähköpostiviestejä tunnettu sähköpostipalvelut.

esimerkiksi IoT botnet Satori on ollut pahamaineinen UPnP-haavoittuvuuden hyödyntämisestä. Haavoittuvuus, joka on nimetty CVE-2014-8361, on komento-injektio-haavoittuvuus Realtek SDK miniigd UPnP-SOAP-rajapinta., Julkiset neuvontapalvelut, jotka liittyvät haavoittuvuuteen julkaistiin jo Toukokuussa 2015 voimassa hillitsemiseen, mutta viimeaikaiset tiedot keräsimme monet laitteet ovat edelleen käytössä vanhempia, mahdollisesti heikossa asemassa olevia UPnP-versiot.

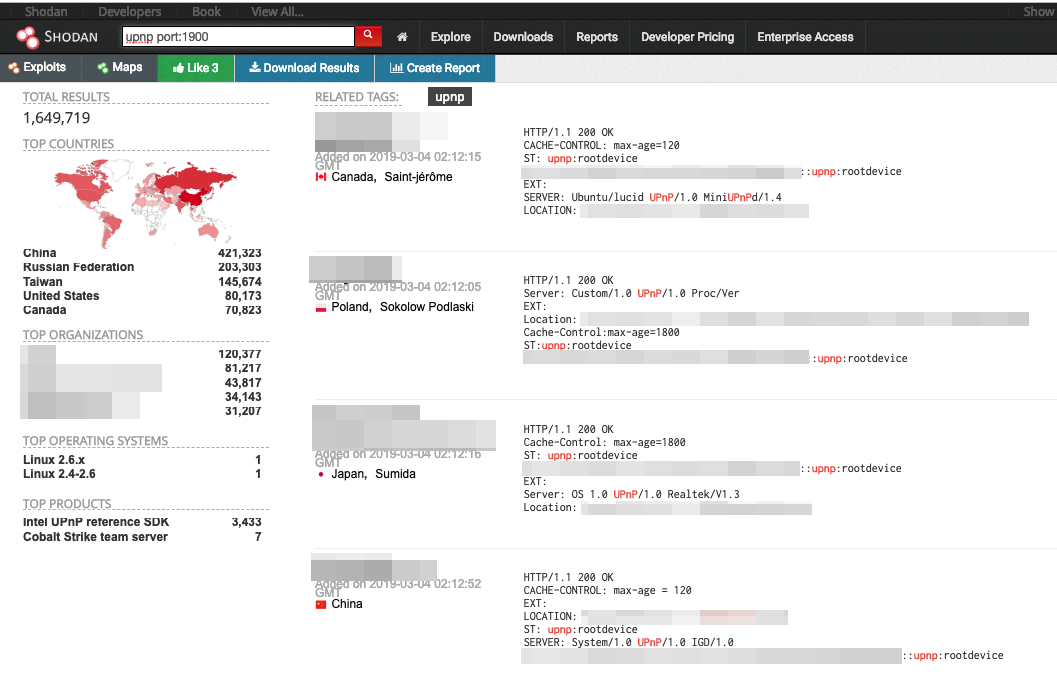

Kuva 1. UPnP-liittyvät tulokset, jossa 1900 satama, Shodan (5. Maaliskuuta 2019 tiedot)

Olemme myös laajentaneet skannaus käyttämällä online-hakukone Shodan., Scan standardi portti käyttää UPnP, joka on 1900, tuotti tulosta 1,649,719 laitteet haettavissa julkisen internet. Tunnettu UPnP kirjastot olivat myös lueteltu hakukone, MiniUPnPd ja Custom (Broadcom on UPnP kirjasto) kuin mitä useimmat haettavissa laitteet käyttävät.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Top kolme UPnP-kirjastot Shodan tulokset (5. Maaliskuuta 2019 tiedot)

UPnP-liittyvät heikkoudet ja nykyinen laite toteutuksia kotiin verkostot

Shodan tulokset maalattu mittakaavassa julkisesti haettavissa UPnP-yhteensopivia laitteita. Omalla skannaus työkalu, tutkimme UPnP kirjastojen käytössä kotona ja muissa pienissä verkkoympäristöissä ja tunnistaa mikä voisi olla tekijöitä, jotka tekevät laitteiden alttiina hyökkäyksille. Pähkinänkuoressa totesimme, että useimmat laitteet käyttävät yhä UPnP-kirjastojen vanhoja versioita., UPnP-kirjastoihin liittyvät haavoittuvuudet ovat olleet vuosia vanhoja, ne ovat mahdollisesti lähettämättömiä ja jättävät liitetyt laitteet suojaamatta hyökkäyksiltä.

MiniUPnPd

– Meidän IoT-skannaus työkalu, tiedot osoittivat, että 16 prosenttia näiden laitteiden UPnP käyttää MiniUPnPd kirjasto. MiniUPnPd on tunnettu UPnP daemon Nat (verkko-osoitteen käännös) reitittimet tarjota port mapping protokollapalvelut. Mielenkiintoista, laitteet havaitsimme on, että vanhat versiot MiniUPnPd asennettu: 24 prosenttia käyttää MiniUPnPd 1.0, 30 prosenttia käyttää MiniUPnPd 1.,6, ja vain viisi prosenttia laitteista käyttää MiniUPnPd 2.x-versio (miniupnpd 2.1 on uusin versio).

Taulukko 3. MiniUPnPd jakelu

– Laitteiden kanssa vanhoja versioita sanoi daemon on suojeltava tiedossa ja korkean riskin haavoittuvuuksia. Esimerkiksi miniupnpd 1.0: n Executesoapactionin pinopohjaisen puskurin CVE-2013-0230: n avulla hyökkääjät voivat suorittaa mielivaltaista koodia. CVE-2013-0229, haavoittuvuus Processssssssdprequest toiminto MiniUPnPd ennen 1.,4, mahdollistaa hyökkääjät aiheuttaa palvelunestohyökkäyksen (dos) kautta Muotoillun pyynnön, joka laukaisee puskurin ylilukema. Sitten on CVE-2017-1000494, on alustamattomia pino muuttujan virhe MiniUPnPd < 2.0, jonka avulla hyökkääjät voivat aiheuttaa DoS (segmentointi vika ja muistin korruptio).

Windows UPnP-Palvelin

huomasimme myös, että 18 prosenttia laitteista käyttää Windows-pohjainen UPnP. Näiden laitteiden, erityisesti Microsoft Windows XP-koneiden (Windows NT 5.1), tulisi tarkistaa, onko MS07-019-laastari käytetty., (Se on myös tärkeää huomata, että Windows XP saavuttanut loppuun huhtikuussa 2014, eli se ei enää tue Microsoft ja turvallisuusongelmia jää unpatched.) Windows XP: ssä on UPnP-toiminto, joka on käytössä automaattisesti laatikosta. Paikkauksessa käsitellään UPnP: n muistikorruptiohaavoittuvuutta (CVE-2007-1204), jonka avulla etähyökkääjä voi ajaa mielivaltaista koodia paikallisen palvelutilin yhteydessä.,

Pacman (portable SDK for UPnP-laitteita)

kannettava software development kit (SDK) UPnP-laitteita (pacman) on toinen tunnettu UPnP kirjasto, joka tukee useita käyttöjärjestelmiä. Tietojemme mukaan 5 prosenttia havaituista laitteista käyttää libupnp-kirjastopakettia. Vaikka ei merkittävä määrä, huomasimme, että useimmat laitteet mainitun kirjaston on versioita vanhempi kuin 1.6.18 / 1.6.19 (nykyinen versio on 1.8.4). Versioiden käyttäjät ennen 1.6.,18 täytyy olla tietoinen of a stack-based buffer ylivuoto unique_service_name toiminto, joka on nimetty CVE-2012-5958, joka mahdollistaa kauko hyökkäyksiä suorittaa mielivaltaisen koodin kautta User Datagram Protocol (UDP) – paketti.

Johtopäätös ja Trend Micro Solutions

Se voi olla hankala käyttäjät voivat määrittää, jos laite on UPnP-liittyvän virheen tai on saanut tartunnan. Jotkin laitteet voitaisiin piilottaa NAT: n taakse siten, että vaikka haavoittuvuus olisi olemassa, käyttäjä ei välttämättä näe iskua heti., UPnP: hen liittyviä haavoittuvuuksia hyödyntävien hyökkäysten estämiseksi käyttäjien olisi varmistettava, että heidän laitteensa käyttävät päivitettyä laiteohjelmistoa. Jos laite on epäillään saaneen tartunnan, laite on käynnistettävä uudelleen, palauta alkuperäiset tehdasasetukset, tai, syyllistyä liialliseen varovaisuuteen, kokonaan korvattu. Ellei UPnP: n käyttöönotto laitteissa ole verkon kannalta välttämätöntä, UPnP-ominaisuus kannattaa poistaa käytöstä, Jos laite sallii. On kuitenkin huomattava, että UPnP: n sammuttaminen voi poistaa käytöstä joitakin toimintoja, mukaan lukien paikalliset laitehavaintojen riippuvuudet ja laitteiden huomiotta jättämät pyynnöt.,

kotikäyttäjät voivat myös seurata näitä lisäturvan toimenpiteitä:

1. Skannaa kotiverkot Trend Micro ™ HouseCall™ – työkalulla kotiverkkoja varten ja tarkista, mitkä laitteet ovat UPnP port 1900 auki.

2. Siirry laitteen asetussivulle (esim.reitittimen asetussivu) UPnP: n poistamiseksi käytöstä.

3. Määritä portinsiirtoasetukset manuaalisesti tarvittaessa.

Trend Micro Home Network Security-ratkaisu voi tarkistaa reitittimen ja kaikkien liitettyjen laitteiden välisen verkkoliikenteen. Meidän IoT-skannaus työkalu on integroitu Trend Micro HouseCall Kotiin-Verkkojen skanneri.,

Käyttäjät Trend Micro Home Network Security ratkaisu on suojattu UPnP-haavoittuvuudet ja niihin liittyvät hyökkäysten kautta näitä sääntöjä:

- 1134286 WEB Realtek SDK Miniigd UPnP SAIPPUA komentojen Suorittamisen (CVE-2014-8361)

- 1134287 WEB-Huawei Home Gateway SAIPPUA komentojen Suorittamisen (CVE-2017-17215)