a principios de este año, los usuarios de dongles de transmisión Chromecast, Dispositivos Domésticos de Google y televisores inteligentes se inundaron con un mensaje que promocionaba el canal del YouTuber PewDiePie. Se dice que el secuestro es parte de una batalla de conteo de suscriptores en curso en el sitio para compartir videos. Según los informes, los hackers detrás de él se aprovecharon de los enrutadores mal configurados que tenían habilitado el Servicio Universal Plug and Play (UPnP), lo que provocó que los enrutadores reenvíen los puertos públicos a los dispositivos privados y estén abiertos a la Internet pública.,

muchos dispositivos, como cámaras, impresoras y enrutadores, utilizan UPnP para que les resulte más fácil descubrir y examinar automáticamente otros dispositivos en una red local y comunicarse entre sí para compartir datos o transmitir contenido multimedia. UPnP funciona con protocolos de red para configurar las comunicaciones en la red. Pero con su conveniencia vienen los agujeros de seguridad que van desde atacantes ganando el control de los dispositivos a pasar por alto las protecciones de firewall.,

después del incidente mencionado anteriormente, investigamos los eventos relacionados con UPnP en redes domésticas y descubrimos que muchos usuarios aún tienen UPnP habilitado en sus dispositivos. Recopilamos datos de nuestra herramienta gratuita de escaneo de IoT, que puede cubrir múltiples sistemas operativos, incluidas las plataformas Mac, Windows, Android e iOS. Para este blog, discutimos los datos de enero de 2019.,/div>11%

Table 1., Principales tipos de dispositivos con UPnP habilitado

en enero, detectamos el 76 por ciento de los enrutadores con UPnP habilitado. Además, el 27 por ciento de los dispositivos multimedia, por ejemplo, reproductores de DVD y dispositivos de transmisión de medios, también tienen habilitado UPnP. Las implementaciones UPnP vulnerables, cuando se explotan, pueden convertir enrutadores y otros dispositivos en proxies para ofuscar los orígenes de botnets, ataques distribuidos de denegación de servicio (DDoS) o spam, y hacer casi imposible rastrear qué actividades maliciosas se realizan., Los informes ya han surgido anteriormente donde los enrutadores con implementaciones UPnP vulnerables se vieron obligados a conectarse a puertos e incluso enviar spam u otros correos maliciosos a servicios de correo electrónico conocidos.

la botnet IoT Satori, por ejemplo, ha sido infame por explotar una vulnerabilidad UPnP. La vulnerabilidad, designada como CVE-2014-8361, es una vulnerabilidad de inyección de comandos en la interfaz SOAP Realtek SDK miniigd UPnP., Un aviso público relacionado con la vulnerabilidad se publicó en mayo de 2015 con la mitigación aplicable, sin embargo, a partir de los datos recientes que recopilamos, muchos dispositivos siguen utilizando versiones UPnP más antiguas y potencialmente vulnerables.

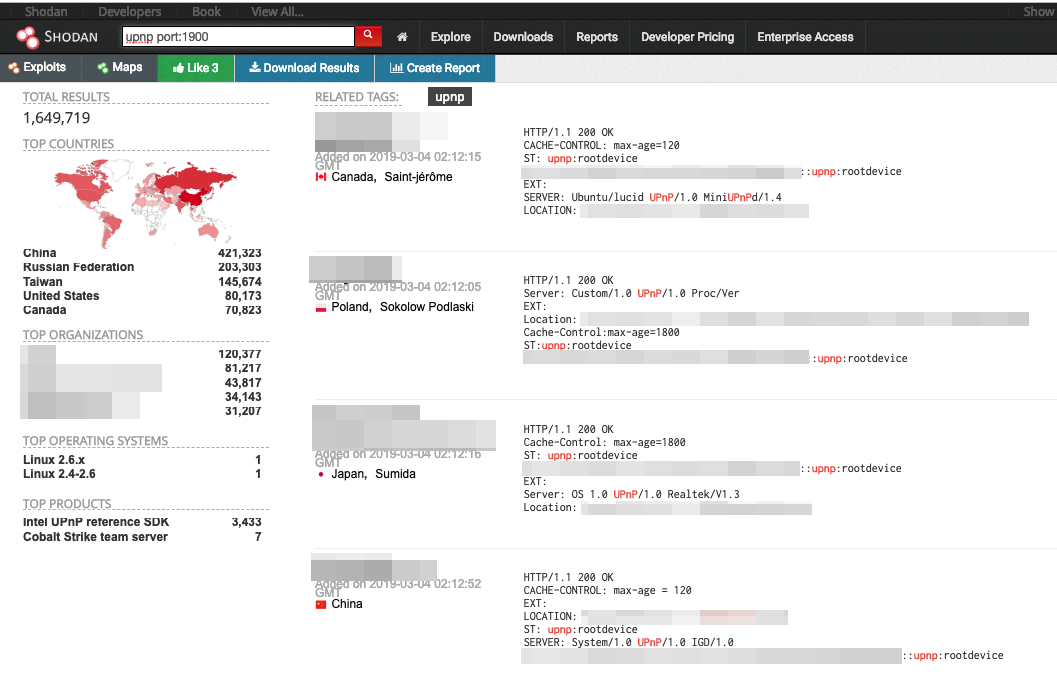

Figura 1. Resultados relacionados con UPnP, con 1900 como puerto, en Shodan (datos del 5 de marzo de 2019)

también ampliamos nuestro escaneo utilizando el motor de búsqueda en línea Shodan., Un escaneo para el puerto estándar utilizado por UPnP, que es 1900, arrojó un resultado de 1.649.719 dispositivos buscables en la Internet pública. Las conocidas bibliotecas UPnP también se listaron en el motor de búsqueda, con MiniUPnPd y Custom (Biblioteca UPnP de Broadcom) como lo que la mayoría de los dispositivos de búsqueda utilizan.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Las tres principales bibliotecas UPnP en los resultados de Shodan (datos del 5 de marzo de 2019)

las vulnerabilidades relacionadas con UPnP y las implementaciones de dispositivos actuales en redes domésticas

los resultados de Shodan pintaron la escala de los dispositivos habilitados para UPnP que se pueden buscar públicamente. Con nuestra propia herramienta de escaneo, analizamos las bibliotecas UPnP en uso en el hogar y otros entornos de red pequeños e identificamos cuáles podrían ser los factores que hacen que los dispositivos sean vulnerables a los ataques. En pocas palabras, encontramos que la mayoría de los dispositivos todavía utilizan versiones antiguas de las bibliotecas UPnP., Las vulnerabilidades que involucran las bibliotecas UPnP tienen años de antigüedad, son potencialmente no parcheadas y dejan a los dispositivos conectados inseguros contra los ataques.

MiniUPnPd

los datos de nuestra herramienta de escaneo IoT mostraron que el 16 por ciento de los dispositivos con UPnP habilitado utilizan la biblioteca MiniUPnPd. MiniUPnPd es un conocido demonio UPnP para routers NAT (traducción de direcciones de red) para proporcionar servicios de protocolo de mapeo de puertos. Curiosamente, los dispositivos que detectamos tienen las versiones antiguas de MiniUPnPd instaladas: el 24 por ciento usa MiniUPnPd 1.0, el 30 por ciento usa MiniUPnPd 1.,6, y solo el cinco por ciento de los dispositivos utilizan MiniUPnPd 2.versión x (miniupnpd 2.1 es la última versión).

cuadro 3. Distribución MiniUPnPd

Los dispositivos con versiones antiguas de dicho demonio deben estar protegidos contra vulnerabilidades conocidas y de alto riesgo. Por ejemplo, CVE-2013-0230, un desbordamiento de búfer basado en la pila en ExecuteSoapAction de MiniUPnPd 1.0, permite a los atacantes ejecutar código arbitrario. CVE-2013-0229, una vulnerabilidad en la función ProcessSSDPRequest en MiniUPnPd antes de 1.,4, permite a los atacantes causar una denegación de servicio (DoS) a través de una solicitud diseñada que desencadena una lectura excesiva del búfer. Luego está CVE-2017-1000494, un defecto de variable de pila no inicializado en MiniUPnPd < 2.0 que permite a los atacantes causar DoS (falla de segmentación y corrupción de memoria).

servidor UPnP de Windows

también encontramos que el 18 por ciento de los dispositivos utilizan UPnP basado en Windows. Estos dispositivos, las máquinas Microsoft Windows XP (Windows NT 5.1) en particular, deben verificar si se ha aplicado el parche MS07-019., (También es importante tener en cuenta que Windows XP llegó al final de su vida útil en abril de 2014, lo que significa que ya no es compatible con Microsoft y los problemas de seguridad se dejarán sin parchear.) Windows XP viene con funcionalidad UPnP que se habilita automáticamente fuera de la caja. El parche aborda la vulnerabilidad de corrupción de memoria UPnP (CVE-2007-1204) que permite a un atacante remoto ejecutar código arbitrario en el contexto de una cuenta de servicio local.,

Libupnp (SDK portátil para dispositivos UPnP)

El kit de desarrollo de software portátil (SDK) para dispositivos UPnP (libupnp) es otra biblioteca UPnP bien conocida que soporta varios sistemas operativos. A partir de nuestros datos, el 5 por ciento de los dispositivos detectados utilizan el paquete de biblioteca libupnp. Si bien no es un número significativo, observamos que la mayoría de los dispositivos con dicha biblioteca tienen versiones anteriores a 1.6.18/1.6.19 (la versión actual es 1.8.4). Usuarios de versiones anteriores a la 1.6.,18 tener en cuenta un desbordamiento de búfer basado en pila en la función unique_service_name, designada como CVE-2012-5958, que permite a los ataques remotos ejecutar código arbitrario a través de un paquete de Protocolo de datagramas de usuario (UDP).

conclusión y Trend Micro Solutions

podría ser complicado para los usuarios determinar si un dispositivo tiene un defecto relacionado con UPnP o si ha sido infectado. Algunos dispositivos podrían estar ocultos detrás de NAT, de modo que incluso si existe una vulnerabilidad, el usuario puede no ver el impacto inmediatamente., Para evitar ataques que exploten vulnerabilidades relacionadas con UPnP, los usuarios deben asegurarse de que sus dispositivos estén ejecutando firmware actualizado. Si se sospecha que un dispositivo está infectado, el dispositivo debe reiniciarse, restablecerse a la configuración de fábrica original o, para errar por el lado de la precaución, reemplazarse por completo. A menos que sea necesario habilitar UPnP en dispositivos para la red, es aconsejable deshabilitar la función UPnP si el dispositivo lo permite. Sin embargo, debe tenerse en cuenta que desactivar UPnP puede deshabilitar algunas funcionalidades, incluidas las dependencias de detección de dispositivos locales y las solicitudes ignoradas de los dispositivos.,

Los usuarios domésticos también pueden seguir estas medidas para mayor seguridad:

1. Escanee las redes domésticas con la herramienta Trend Micro™ HouseCall™ para redes domésticas y compruebe qué dispositivos tienen su puerto UPnP 1900 abierto.

2. Vaya a la página de configuración del dispositivo (por ejemplo, la página de configuración del enrutador) para desactivar UPnP.

3. Configure manualmente la configuración de reenvío de Puertos si es necesario.

La solución de seguridad de red doméstica Trend Micro puede verificar el tráfico de internet entre el enrutador y todos los dispositivos conectados. Nuestra herramienta de escaneo IoT se ha integrado en el escáner Trend Micro HouseCall for Home Networks.,

Los usuarios de la solución de seguridad de red doméstica Trend Micro están protegidos de vulnerabilidades UPnP y ataques relacionados a través de estas reglas:

- 1134286 WEB Realtek SDK Miniigd UPnP SOAP Command Execution (CVE-2014-8361)

- 1134287 web Huawei Home Gateway SOAP Command Execution (CVE-2017-17215)