no início deste ano, usuários de dongles Chromecast streaming, Google Home devices e smart TVs foram inundados com uma mensagem promovendo o canal de Youstuber PewDiePie. Diz-se que o sequestro faz parte de uma batalha de contagem de assinantes no site de compartilhamento de vídeo. Os hackers por trás disso supostamente se aproveitaram de roteadores mal configurados que tinham o Serviço Universal Plug and Play (UPnP) habilitado, o que fez com que os roteadores enviassem os portos públicos para os dispositivos privados e estivessem abertos à internet pública.,

muitos dispositivos como câmeras, impressoras e roteadores usam UPnP para tornar mais fácil para eles descobrir e vetar automaticamente outros dispositivos em uma rede local e se comunicar uns com os outros para compartilhamento de dados ou streaming de mídia. A UPnP trabalha com protocolos de rede para configurar as comunicações na rede. Mas com a sua conveniência vêm buracos de segurança que vão desde atacantes a ganhar o controlo de dispositivos até contornar as protecções da firewall.,

Após o incidente acima mencionado, nós olhamos para os eventos relacionados com UPnP em redes domésticas e descobrimos que muitos usuários ainda têm UPnP ativado em seus dispositivos. Nós coletamos dados de nossa ferramenta de digitalização IoT livre, que pode cobrir vários sistemas operacionais, incluindo Mac, Windows, Android e plataformas iOS. Para este blog, discutimos dados de janeiro de 2019.,/div>11%

Table 1., Tipos de dispositivos Top com UPnP ativado

Em janeiro, detectamos 76 por cento dos roteadores com UPnP ativado. Além disso, 27 por cento dos dispositivos de mídia, por exemplo, leitores de DVD e dispositivos de streaming de mídia, também têm UPnP habilitado. Implementações vulneráveis da UPnP, quando exploradas, podem transformar roteadores e outros dispositivos em proxies para ofuscar as origens dos botnets, ataques distribuídos de negação de serviço (DDoS), ou spam, e tornar quase impossível rastrear o que atividades maliciosas são feitas., Relatórios já surgiram anteriormente onde roteadores com implementações vulneráveis do UPnP foram forçados a se conectar a portos e até mesmo enviar spam ou outros e-mails maliciosos para serviços de E-mail bem conhecidos.

a IoT botnet Satori, por exemplo, tem sido infame por explorar uma vulnerabilidade UPnP. A vulnerabilidade, designada como CVE-2014-8361, é uma vulnerabilidade de injeção de comando na interface Realtek SDK miniigd UPnP SOAP., Um aviso público relacionado à vulnerabilidade foi lançado em maio de 2015 com mitigação aplicável, mas a partir de dados recentes que coletamos, muitos dispositivos ainda estão usando versões UPnP mais antigas, potencialmente vulneráveis.

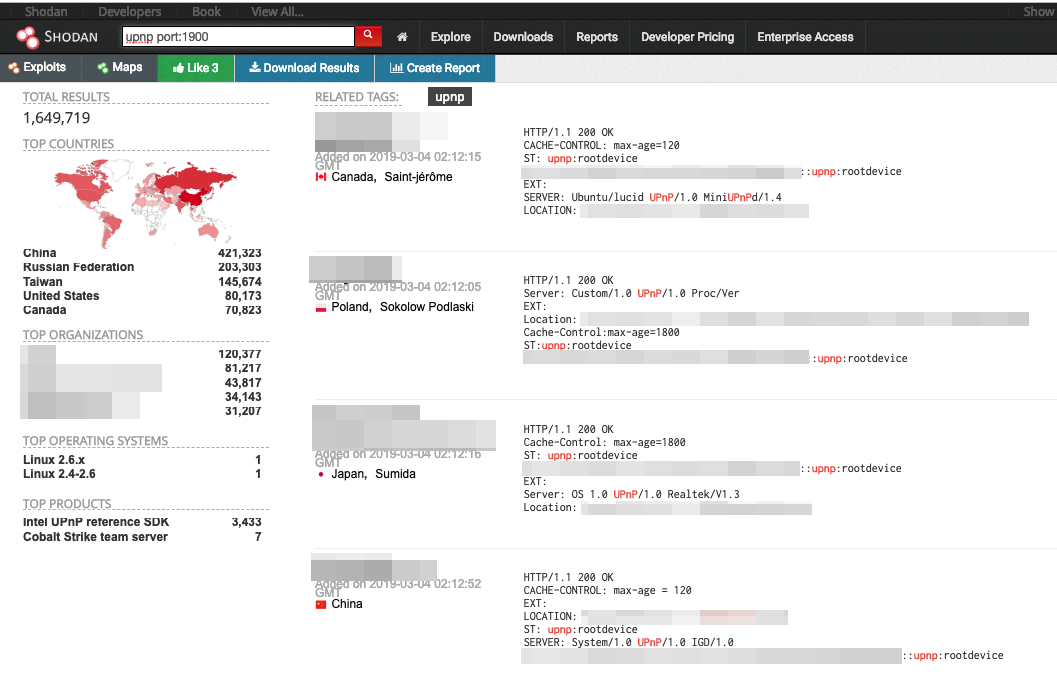

Figura 1. Resultados relacionados com a UPnP, com 1900 como a porta, em Shodan (5 de Março de 2019 dados)

também expandimos a nossa digitalização usando o motor de busca Online Shodan., A scan for the standard port used by UPnP, which is 1900, yielded a result of 1,649.719 devices searchable on the public internet. Bibliotecas bem conhecidas do UPnP também foram listadas no motor de busca, com MiniUPnPd e Custom (Broadcom’s UPnP library) como o que a maioria dos dispositivos pesquisáveis usam.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., As três principais bibliotecas UPnP nos resultados Shodan (5 de Março de 2019 dados)

vulnerabilidades relacionadas com UPnP e implementações de dispositivos atuais em redes domésticas

resultados Shodan pintaram a escala de dispositivos acessíveis ao público UPnP. Com nossa própria ferramenta de digitalização, nós olhamos para as bibliotecas UPnP em uso em casa e outros ambientes de rede pequenos e identificamos quais podem ser os fatores que tornam os dispositivos vulneráveis a ataques. Em poucas palavras, descobrimos que a maioria dos dispositivos ainda usam versões antigas de bibliotecas UPnP., Vulnerabilidades que envolvem as bibliotecas UPnP têm sido anos de idade, são potencialmente inigualáveis, e deixam dispositivos conectados sem segurança contra ataques.

MiniUPnPd

os dados da nossa ferramenta de digitalização de IoT mostraram que 16% dos dispositivos com UPnP ativado utilizam a Biblioteca MiniUPnPd. MiniUPnPd é um servidor UPnP bem conhecido para roteadores NAT (network address translation) para fornecer serviços de Protocolo de mapeamento de portas. Curiosamente, os dispositivos que detectamos têm as versões antigas do MiniUPnPd instaladas: 24% usam o MiniUPnPd 1.0, 30% usam o MiniUPnPd 1.,6, e apenas 5% dos dispositivos usam MiniUPnPd 2.x version (miniupnpd 2.1 é a última versão).

Quadro 3. Miniupnpd distribuição

dispositivos com versões antigas do dito servidor têm de ser protegidos contra vulnerabilidades conhecidas e de alto risco. Por exemplo, CVE-2013-0230, um estouro de buffer baseado em pilha no ExecuteSoapAction do MiniUPnPd 1.0, permite aos atacantes executar código arbitrário. CVE-2013-0229, uma vulnerabilidade na função ProcessSSDPRequest no MiniUPnPd antes de 1.,4, permite que os atacantes causem uma negação de serviço (DoS) através de um pedido feito que despoleta um buffer sobre-lido. Em seguida, há CVE-2017-1000494, uma falha de variável de pilha não inicializada no MiniUPnPd < 2.0 que permite aos atacantes causar DoS (falha de segmentação e corrupção de memória).

servidor UPnP do Windows

também descobrimos que 18 por cento dos dispositivos utilizam UPnP do Windows. Estes dispositivos, As máquinas Microsoft Windows XP (Windows NT 5.1) em particular, devem verificar se o patch MS07-019 foi aplicado., (Também é importante notar que o Windows XP chegou ao fim da vida em abril de 2014, o que significa que ele já não é suportado pela Microsoft e problemas de segurança serão deixados em aberto.) O Windows XP vem com funcionalidade UPnP que é ativado automaticamente para fora da caixa. O patch aborda a vulnerabilidade de corrupção de memória UPnP (CVE-2007-1204) que permite que um atacante remoto execute código arbitrário no contexto de uma conta de serviço local.,

Libupnp (portable SDK for UPnP devices)

The portable software development kit (SDK) for UPnP devices (libupnp) is another well-known UPnP library which supports several operating systems. A partir de nossos dados, 5% dos dispositivos detectados usam o pacote libupnp library. Embora não seja um número significativo, notamos que a maioria dos dispositivos com a referida biblioteca tem versões mais antigas do que 1.6.18/1.6.19 (a versão atual é 1.8.4). Users of versions before 1.6.,18 tem que estar atento a um fluxo de buffer baseado em pilha na função unique_service_name, designada como CVE-2012-5958, que permite ataques remotos para executar código arbitrário através de um pacote de Protocolo de Datagram do Usuário (UDP).

Conclusion and Trend Micro Solutions

It could be tricky for users to determine if a device has a UPnP-related flaw or has been infected. Alguns dispositivos podem estar escondidos atrás do NAT, de modo que mesmo que exista uma vulnerabilidade, o usuário pode não ver o impacto imediatamente., Para prevenir ataques que exploram vulnerabilidades relacionadas com o UPnP, os usuários devem garantir que seus dispositivos estejam rodando firmware atualizado. Se um dispositivo é suspeito de estar infectado, o dispositivo deve ser reiniciado, reinicializado para as configurações originais da fábrica, ou, errar no lado da cautela, completamente substituído. A menos que ativar UPnP em dispositivos seja necessário para a rede, é aconselhável desativar a funcionalidade UPnP se o dispositivo permitir. É de notar, no entanto, que desligar o UPnP pode desativar algumas funcionalidades, incluindo dependências locais de descoberta de dispositivos e pedidos ignorados de dispositivos.,

os utilizadores domésticos também podem seguir estas medidas de segurança adicional:

1. Scan home networks with the Trend Micro™ HouseCall™ for Home Networks tool and check which devices have their UPnP port 1900 open.2. Ir para a página de configuração do dispositivo (por exemplo, página de configuração do router) para desactivar o UPnP.3. Configurar manualmente as opções de encaminhamento de portos, se necessário.

a solução Trend Micro Home Network Security pode verificar o tráfego da internet entre o router e todos os dispositivos conectados. Nossa ferramenta de digitalização IoT foi integrada na tendência Micro HouseCall para o scanner de redes domésticas.,

os Usuários da Trend Micro Home Network Security solution está protegido de UPnP vulnerabilidades e ataques relacionados a estas regras:

- 1134286 WEB Realtek SDK Miniigd UPnP SABÃO Execução do Comando (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway de SABÃO Execução do Comando (CVE-2017-17215)