Anfang dieses Jahres wurden Benutzer von Chromecast-Streaming-Dongles, Google Home-Geräten und Smart-TVs mit einer Nachricht überschwemmt, die für YouTuber PewDiePies Kanal wirbt. Die Entführung soll Teil eines laufenden Abonnenten Zählung Kampf auf der Video-Sharing-Website sein. Die Hacker dahinter nutzten Berichten zufolge schlecht konfigurierte Router, für die der Universal Plug and Play-Dienst (UPnP) aktiviert war, wodurch die Router öffentliche Ports an die privaten Geräte weiterleiteten und für das öffentliche Internet offen waren.,

Viele Geräte wie Kameras, Drucker und Router verwenden UPnP, um es ihnen zu erleichtern, andere Geräte in einem lokalen Netzwerk automatisch zu erkennen und zu überwachen und miteinander zu kommunizieren, um Daten zu teilen oder Medien zu streamen. UPnP arbeitet mit Netzwerkprotokollen, um die Kommunikation im Netzwerk zu konfigurieren. Aber mit seiner Bequemlichkeit kommt Sicherheitslücken, die von Angreifern die Kontrolle über Geräte zu umgehen Firewall-Schutz zu gewinnen reichen.,

Nach dem oben genannten Vorfall haben wir uns mit UPnP-bezogenen Ereignissen in Heimnetzwerken befasst und festgestellt, dass viele Benutzer UPnP immer noch auf ihren Geräten aktiviert haben. Wir haben Daten von unserem kostenlosen IoT-Scan-Tool gesammelt, das mehrere Betriebssysteme abdecken kann, einschließlich Mac -, Windows -, Android-und iOS-Plattformen. Für diesen Blog diskutieren wir Daten von Januar 2019.,/div>11%

Table 1., Top Gerätetypen mit aktiviertem UPnP

Im Januar haben wir 76 Prozent der Router mit aktiviertem UPnP erkannt. Darüber hinaus haben 27 Prozent der Mediengeräte, beispielsweise DVD-Player und Medien-Streaming-Geräte, auch UPnP aktiviert. Wenn anfällige UPnP-Implementierungen ausgenutzt werden, können Router und andere Geräte in Proxys umgewandelt werden, um die Ursprünge von Botnetzen, DDoS-Angriffen (Distributed Denial-of-Service) oder Spam zu verschleiern, und es ist fast unmöglich zu verfolgen, welche böswilligen Aktivitäten ausgeführt werden., Berichte sind bereits zuvor aufgetaucht, in denen Router mit anfälligen UPnP-Implementierungen gezwungen waren, eine Verbindung zu Ports herzustellen und sogar Spam oder andere schädliche E-Mails an bekannte E-Mail-Dienste zu senden.

Das IoT-Botnetz Satori zum Beispiel war berüchtigt für die Ausnutzung einer UPnP-Schwachstelle. Die Sicherheitsanfälligkeit, die als CVE-2014-8361 bezeichnet wird, ist eine Befehlsinjektionsanfälligkeit in Realtek SDK miniigd UPnP SOAP-Schnittstelle., Eine öffentliche Beratung im Zusammenhang mit der Sicherheitsanfälligkeit wurde bereits im Mai 2015 mit anwendbarer Minderung veröffentlicht, doch aus den jüngsten Daten, die wir gesammelt haben, verwenden viele Geräte immer noch ältere, potenziell anfällige UPnP-Versionen.

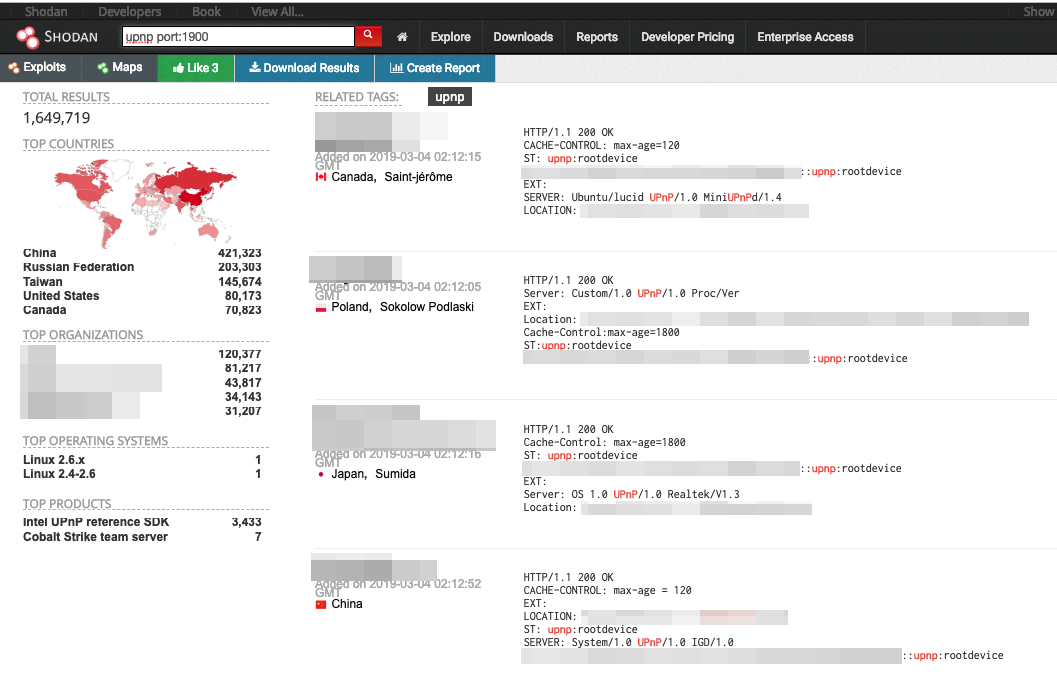

Abbildung 1. UPnP-bezogene Ergebnisse mit 1900 als Port in Shodan (Daten vom 5. März 2019)

Wir haben auch unser Scannen mit der Online-Suchmaschine Shodan erweitert., Ein Scan für den von UPnP verwendeten Standardport, der 1900 ist, ergab ein Ergebnis von 1.649.719 Geräten, die im öffentlichen Internet durchsucht werden können. Bekannte UPnP-Bibliotheken wurden ebenfalls in der Suchmaschine aufgeführt, wobei MiniUPnPd und Custom (Broadcoms UPnP-Bibliothek) die meisten durchsuchbaren Geräte verwenden.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Top drei UPnP-Bibliotheken in Shodan-Ergebnissen (Daten vom 5.März 2019)

UPnP-bezogene Sicherheitslücken und aktuelle Geräteimplementierungen in Heimnetzwerken

Shodan-Ergebnisse auf der Skala öffentlich durchsuchbarer UPnP-fähiger Geräte. Mit unserem eigenen Scan-Tool haben wir UPnP-Bibliotheken untersucht, die zu Hause und in anderen kleinen Netzwerkumgebungen verwendet werden, und festgestellt, welche Faktoren die Geräte anfällig für Angriffe machen können. Kurz gesagt, wir haben festgestellt, dass die meisten Geräte immer noch alte Versionen von UPnP-Bibliotheken verwenden., Schwachstellen, die die UPnP-Bibliotheken betreffen, sind Jahre alt, sind potenziell nicht gepatcht und lassen angeschlossene Geräte unsicher gegen Angriffe.

MiniUPnPd

Unsere IoT-Scan-Tool-Daten zeigten, dass 16 Prozent der Geräte mit aktiviertem UPnP die MiniUPnPd-Bibliothek verwenden. MiniUPnPd ist ein bekannter UPnP-Daemon für NAT-Router (Network Address Translation) zur Bereitstellung von Port-Mapping-Protokolldiensten. Interessanterweise haben Geräte, die wir entdeckt haben, die alten Versionen von MiniUPnPd installiert: 24 Prozent verwenden MiniUPnPd 1.0, 30 Prozent verwenden MiniUPnPd 1.,6, und nur fünf Prozent der Geräte verwenden MiniUPnPd 2.x-version (miniupnpd 2.1 ist die neueste version).

Tabelle 3. MiniUPnPd Distribution

Geräte mit alten Versionen des Daemons müssen vor bekannten und Hochrisikoschwachstellen geschützt werden. Mit CVE-2013-0230, einem stapelbasierten Pufferüberlauf in der ExecuteSoapAction von MiniUPnPd 1.0, können Angreifer beispielsweise beliebigen Code ausführen. CVE-2013-0229, eine Sicherheitslücke in der ProcessSSDPRequest Funktion in MiniUPnPd vor 1.,4, ermöglicht es Angreifern, einen Denial of Service (DoS) über eine Crafted-Anforderung zu verursachen, die einen Puffer überlesen auslöst. Dann gibt es CVE-2017-1000494, einen nicht initialisierten Fehler in der Stapelvariablen MiniUPnPd < 2.0, mit dem Angreifer DoS verursachen können (Segmentierungsfehler und Speicherbeschädigung).

Windows UPnP Server

Wir fanden auch, dass 18 Prozent der Geräte Windows-basierte UPnP nutzen. Diese Geräte, insbesondere Microsoft Windows XP-Computer (Windows NT 5.1), sollten überprüfen, ob der MS07-019-Patch angewendet wurde., (Es ist auch wichtig zu beachten, dass Windows XP im April 2014 das Lebensende erreicht hat, was bedeutet, dass es nicht mehr von Microsoft unterstützt wird und Sicherheitsprobleme nicht gepatcht werden.) Windows XP kommt mit UPnP-Funktionalität, die automatisch aus der Box aktiviert ist. Der Patch behebt die UPnP Memory Corruption Vulnerability (CVE-2007-1204), die es einem entfernten Angreifer ermöglicht, beliebigen Code im Kontext eines lokalen Dienstkontos auszuführen.,

Libupnp (Portable SDK for UPnP devices)

Das Portable Software Development Kit (SDK) für UPnP-Geräte (libupnp) ist eine weitere bekannte UPnP-Bibliothek, die mehrere Betriebssysteme unterstützt. Aus unseren Daten verwenden 5 Prozent der erkannten Geräte das libupnp-Bibliothekspaket. Obwohl es sich nicht um eine signifikante Anzahl handelt, haben wir festgestellt, dass die meisten Geräte mit der genannten Bibliothek Versionen haben, die älter als 1.6.18/1.6.19 sind (die aktuelle Version ist 1.8.4). Benutzer von Versionen vor 1.6.,sie müssen auf einen stapelbasierten Pufferüberlauf in der Funktion unique_service_name achten, der als CVE-2012-5958 bezeichnet wird und es Remote-Angriffen ermöglicht, beliebigen Code über ein UDP-Paket (User Datagram Protocol) auszuführen.

Fazit und Trend Micro Solutions

Es kann für Benutzer schwierig sein festzustellen, ob ein Gerät einen UPnP-bezogenen Fehler aufweist oder infiziert wurde. Einige Geräte könnten hinter NAT versteckt sein, so dass selbst wenn eine Sicherheitsanfälligkeit besteht, Der Benutzer die Auswirkungen möglicherweise nicht sofort sieht., Um Angriffe zu verhindern, die UPnP-bezogene Schwachstellen ausnutzen, sollten Benutzer sicherstellen, dass auf ihren Geräten aktualisierte Firmware ausgeführt wird. Wenn ein Gerät im Verdacht steht, infiziert zu sein, sollte das Gerät neu gestartet, auf die ursprünglichen Werkseinstellungen zurückgesetzt oder, um auf der Seite der Vorsicht zu irren, vollständig ersetzt werden. Sofern für das Netzwerk keine Aktivierung von UPnP in Geräten erforderlich ist, ist es ratsam, die UPnP-Funktion zu deaktivieren, wenn das Gerät dies zulässt. Es ist jedoch zu beachten, dass das Deaktivieren von UPnP einige Funktionen deaktivieren kann, einschließlich Abhängigkeiten zur lokalen Geräteerkennung und ignorierte Anforderungen von Geräten.,

Heimanwender können diese Maßnahmen auch für zusätzliche Sicherheit befolgen:

1. Scannen Sie Heimnetzwerke mit dem Trend Micro™ HouseCall™ for Home Networks-Tool und prüfen Sie, welche Geräte ihren UPnP-Port geöffnet haben.

2. Gehen Sie zur Seite Einstellungen des Geräts (z. B. Seite Einstellungen des Routers), um UPnP zu deaktivieren.

3. Konfigurieren Sie bei Bedarf die Portweiterleitungseinstellungen manuell.

Die Trend Micro Home Network Security-Lösung kann den Internetverkehr zwischen dem Router und allen angeschlossenen Geräten überprüfen. Unser IoT-Scan-Tool wurde in den Trend Micro HouseCall for Home Networks Scanner integriert.,

Benutzer von Trend Micro Home Network Security-Lösung geschützt werden, die von einem UPnP-Schwachstellen und Angriffen über den folgenden Regeln:

- 1134286 WEB Realtek SDK Miniigd UPnP SOAP-Befehl-Ausführung (CVE-2014-8361)

- 1134287 WEB-Huawei-Home-Gateway SOAP-Befehl-Ausführung (CVE-2017-17215)