tidligere i år blev brugere af Chromecast streaming dongles, Google Home-enheder og smart TV ‘ er oversvømmet med en meddelelse, der promoverede YouTuber PE .diepies kanal. Kapringen siges at være en del af en løbende abonnent tæller kamp på video-sharing site. Hackerne bag det udnyttede angiveligt dårligt konfigurerede routere, der havde tjenesten Universal Plug and Play (UPnP) aktiveret, hvilket fik routerne til at videresende offentlige porte til de private enheder og være åbne for det offentlige internet.,mange enheder som kameraer, printere og routere bruger UPnP til at gøre det nemt for dem automatisk at opdage og dyrke andre enheder på et lokalt netværk og kommunikere med hinanden til datadeling eller mediestreaming. UPnP arbejder med netværksprotokoller til at konfigurere kommunikation i netværket. Men med sin bekvemmelighed kommer sikkerhedshuller, der spænder fra angribere, der får kontrol over enheder til at omgå fire .allbeskyttelse.,

efter den førnævnte hændelse undersøgte vi UPnP-relaterede begivenheder i hjemmenetværk og fandt, at mange brugere stadig har UPnP aktiveret på deres enheder. Vi indsamlede data fra vores gratis IoT-scanningsværktøj, som kan dække flere operativsystemer, herunder Mac, platformsindo .s, Android og iOS-platforme. Til denne blog diskuterer vi data fra januar 2019.,/div>11%

Table 1., Top enhedstyper med UPnP aktiveret

I Januar opdagede vi 76 procent af routere med UPnP aktiveret. Desuden har 27 procent af medieenheder, for eksempel DVD-afspillere og mediestreamingenheder, også UPnP aktiveret. Sårbare UPnP-implementeringer kan, når de udnyttes, omdanne routere og andre enheder til fuldmagter for at tilsløre oprindelsen af botnets, distribuerede DDoS-angreb (denial-of-service) eller spam og gøre det næsten umuligt at spore, hvilke ondsindede aktiviteter der udføres., Rapporter har allerede tidligere dukket op, hvor routere med sårbare UPnP-implementeringer blev tvunget til at oprette forbindelse til porte og endda sende spam eller andre ondsindede mails til kendte e-mail-tjenester.

IoT botnet Satori, for eksempel, har været berygtet for at udnytte en UPnP-sårbarhed. Sårbarheden, udpeget som CVE-2014-8361, er en kommando injektion sårbarhed i Realtek SDK miniigd UPnP SOAP interface., En offentlig rådgivning relateret til sårbarheden blev frigivet tilbage i maj 2015 med gældende afbødning, endnu fra de seneste data, vi indsamlede, mange enheder bruger stadig ældre, potentielt sårbare UPnP versioner.

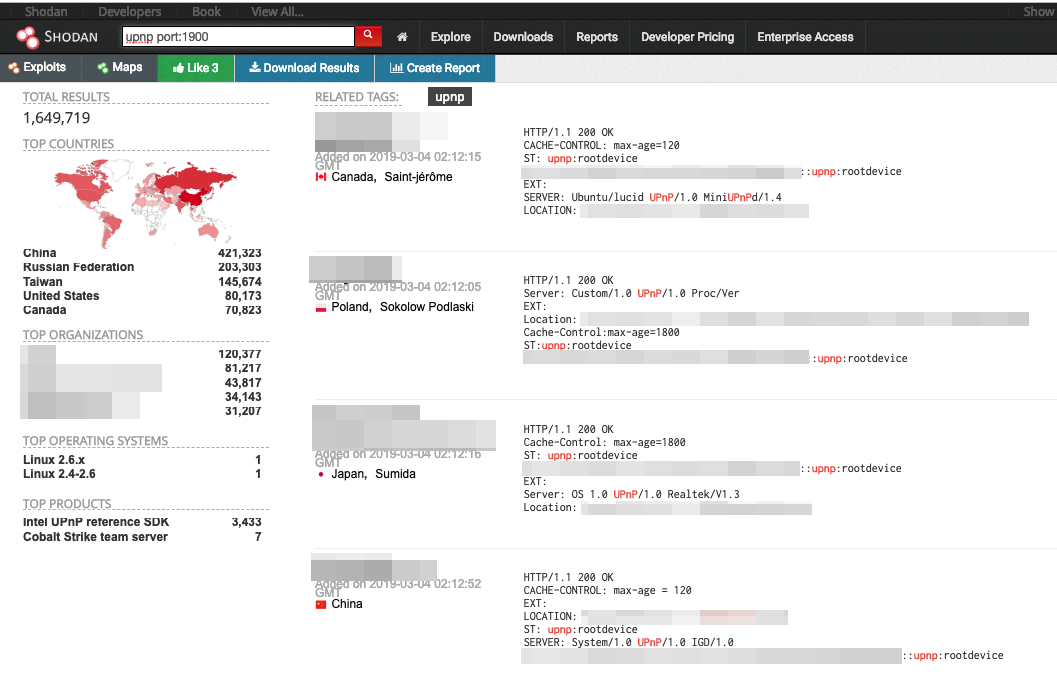

Figur 1. UPnP-relaterede resultater, med 1900 som havn, i Shodan (marts 5, 2019 data)

vi udvidede også vores scanning ved hjælp af online-søgemaskinen Shodan., En scanning efter den standardport, der bruges af UPnP, som er 1900, gav et resultat af 1.649.719 enheder, der kan søges på det offentlige internet. Kendte UPnP biblioteker blev også opført i søgemaskinen, med MiniUPnPd og Brugerdefineret (Broadcom ‘ s UPnP-bibliotek), som hvad de fleste af de søgbare enheder bruger.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., Top tre UPnP biblioteker i Shodan resultater (marts 5, 2019 data)

UPnP-relaterede sårbarheder og aktuelle enhed implementeringer i hjemmenetværk

Shodan resultater malet omfanget af offentligt søgbare UPnP-aktiverede enheder. Med vores eget scanningsværktøj undersøgte vi UPnP-biblioteker i brug i hjemmet og andre små netværksmiljøer og identificerede, hvad der kunne være de faktorer, der gør enhederne sårbare over for angreb. Kort sagt fandt vi, at de fleste enheder stadig bruger gamle versioner af UPnP-biblioteker., Sårbarheder, der involverer UPnP-Bibliotekerne, har været år gamle, er potentielt unpatched og efterlader tilsluttede enheder usikre mod angreb.

MiniUPnPd

vores IoT-scanningsværktøjsdata viste, at 16 procent af de enheder, hvor UPnP er aktiveret, bruger MiniUPnPd-biblioteket. MiniUPnPd er en velkendt UPnP dæmon for NAT (net .ork address translation) routere til at levere port mapping protocol services. Interessant nok har enheder, vi opdagede, de gamle versioner af MiniUPnPd installeret: 24 procent bruger MiniUPnPd 1.0, 30 procent bruger MiniUPnPd 1.,6, og kun fem procent af enhederne bruger MiniUPnPd 2.version version (miniupnpd 2.1 er den nyeste version).

Tabel 3. MiniUPnPd distribution

enheder med gamle versioner af den nævnte dæmon skal beskyttes mod kendte og højrisiko-sårbarheder. For eksempel tillader CVE-2013-0230, et stakbaseret bufferoverløb i E .ecutesoapaction af MiniUPnPd 1.0, angribere at udføre vilkårlig kode. CVE-2013-0229, en sårbarhed i ProcessSSDPRequest funktion i MiniUPnPd før 1.,4, gjorde det muligt for angribere at forårsage et lammelsesangreb (denial of service) via en fabrikeret anmodning, der udløser en bufferoverlæsning. Så er der CVE-2017-1000494, en ikke-initialiseret stak variable fejl i MiniUPnPd < 2.0, der giver mulighed for fjernangribere at forårsage lammelsesangreb (segmentation fault og hukommelseskorruption).

Windowsindo .s UPnP Server

Vi fandt også, at 18 procent af enhederne bruger Upindo .s-baseret UPnP. Disse enheder, især Microsoft .indo .s .p-maskiner (Windowsindo .s NT 5.1), skal kontrollere, om ms07-019-patchen er blevet anvendt., (Det er også vigtigt at bemærke, at Windowsindo .s .p nåede slutningen af livet i April 2014, hvilket betyder, at det ikke længere understøttes af Microsoft og sikkerhedsproblemer vil blive efterladt unpatched.) Windowsindo .s .p leveres med UPnP-funktionalitet, der aktiveres automatisk ud af boksen. Patchen adresserer sårbarheden UPnP-hukommelseskorruption (CVE-2007-1204), som gør det muligt for en fjernangriber at køre vilkårlig kode i forbindelse med en lokal servicekonto.,

Libupnp (portable SDK for UPnP-enheder)

portable soft .are development kit (SDK) for UPnP-enheder (libupnp) er et andet velkendt UPnP-bibliotek, der understøtter flere operativsystemer. Fra vores data bruger 5 procent af de registrerede enheder libupnp-bibliotekspakken. Selvom det ikke er et betydeligt antal, bemærkede vi, at de fleste enheder med det nævnte bibliotek har versioner ældre end 1.6.18/1.6.19 (den nuværende version er 1.8.4). Brugere af versioner før 1.6.,18 skal være opmærksomme på et stakbaseret bufferoverløb i Uni .ue_service_name-funktionen, betegnet som CVE-2012-5958, som gør det muligt for fjernangreb at udføre vilkårlig kode via en User Datagram Protocol (UDP) – pakke.

konklusion og Trend Micro løsninger

det kan være vanskeligt for brugerne at afgøre, om en enhed har en UPnP-relateret fejl eller er blevet inficeret. Nogle enheder kan være skjult bag NAT, sådan at selv om der findes en sårbarhed, kan brugeren muligvis ikke se virkningen med det samme., For at forhindre angreb, der udnytter UPnP-relaterede sårbarheder, skal brugerne sikre, at deres enheder kører opdateret firm .are. Hvis en enhed mistænkes for at være inficeret, skal enheden genstartes, nulstilles til de oprindelige fabriksindstillinger eller, for at fejle på forsigtighedssiden, helt udskiftes. Medmindre det er nødvendigt at aktivere UPnP i enheder for netværket, anbefales det at deaktivere UPnP-funktionen, hvis enheden tillader det. Det skal dog bemærkes, at slukning af UPnP kan deaktivere nogle funktionaliteter, herunder lokale enhedsopdagelsesafhængigheder og ignorerede anmodninger fra enheder.,hjemmebrugere kan også følge disse foranstaltninger for ekstra sikkerhed:

1. Scan hjemmenetværk med Trend Micro Hous HouseCall tool til Hjemmenetværksværktøjet, og kontroller, hvilke enheder der har deres UPnP-port 1900 åben.

2. Gå til enhedens indstillingsside (f.eks. routerens indstillingsside) for at deaktivere UPnP.

3. Manuelt konfigurere port for .arding indstillinger, hvis det er nødvendigt.

Trend Micro Hjemmenetværkssikkerhedsløsningen kan kontrollere internettrafik mellem routeren og alle tilsluttede enheder. Vores IoT scanning værktøj er blevet integreret i Trend Micro HouseCall til Home Net .orks scanner.,

Brugere af Trend Micro Home Network Security-løsning, der er beskyttet fra UPnP sårbarheder og relaterede angreb via disse regler:

- 1134286 WEB Realtek SDK Miniigd UPnP SÆBE kommandoer (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway SÆBE kommandoer (CVE-2017-17215)