začátkem tohoto roku byli uživatelé donglů pro streamování Chromecastu, zařízení Google Home a chytrých televizorů zaplaveni zprávou propagující kanál YouTuber PewDiePie. Únos je prý součástí probíhající bitvy o počet účastníků na webu pro sdílení videa. Hackeři za to údajně využil špatně nakonfigurované routery, které měl Universal Plug and Play (UPnP), služba povolena, což způsobilo, routery, aby předal veřejných přístavů do soukromého zařízení, a být otevřený k veřejnému internetu.,

Mnoho zařízení, jako jsou fotoaparáty, tiskárny a směrovače používat UPnP, aby bylo snadné pro ně, aby se automaticky zjistit a prověřit další zařízení na lokální síti a komunikovat s každým jiný pro sdílení dat nebo streamování médií. UPnP pracuje se síťovými protokoly pro konfiguraci komunikace v síti. Ale s jeho pohodlí přichází bezpečnostní díry, které sahají od útočníků, kteří získávají kontrolu nad zařízeními, až po obcházení ochrany brány firewall.,

po výše uvedeném incidentu jsme se podívali na události související s UPnP v domácích sítích a zjistili jsme, že mnoho uživatelů má ve svých zařízeních stále povoleno UPnP. Shromáždili jsme data z našeho bezplatného skenovacího nástroje IoT, který může pokrývat více operačních systémů, včetně platforem Mac, Windows, Android a iOS. Pro tento blog diskutujeme o datech z ledna 2019.,/div>11%

Table 1., Nejlepší typy zařízení s povoleným UPnP

v lednu jsme zjistili 76 procent směrovačů s povoleným UPnP. UPnP má navíc povoleno 27 procent mediálních zařízení, například DVD přehrávačů a zařízení pro streamování médií. Zranitelné UPnP implementace, kdy využívány, se může obrátit routery a další zařízení do proxy zamaskovat původ botnety, distributed denial-of-service (DDoS), nebo spam, a učinit téměř nemožné sledovat, co škodlivé činnosti jsou prováděny., Zprávy se již dříve objevily, kde byly směrovače se zranitelnými implementacemi UPnP nuceny připojit se k portům a dokonce posílat spam nebo jiné škodlivé e-maily známým e-mailovým službám.

například botnet IoT Satori byl neslavný pro využití zranitelnosti UPnP. Zranitelnost označená jako CVE-2014-8361, je příkaz injekce zranitelnost v SDK Realtek miniigd UPnP SOAP rozhraní., Veřejné poradenství týkající se zranitelnost byl propuštěn v Květnu 2015 s platnými ke zmírnění, ještě z posledních údajů, které jsme shromáždili, mnoho zařízení jsou stále používáte starší, potenciálně zranitelných UPnP verze.

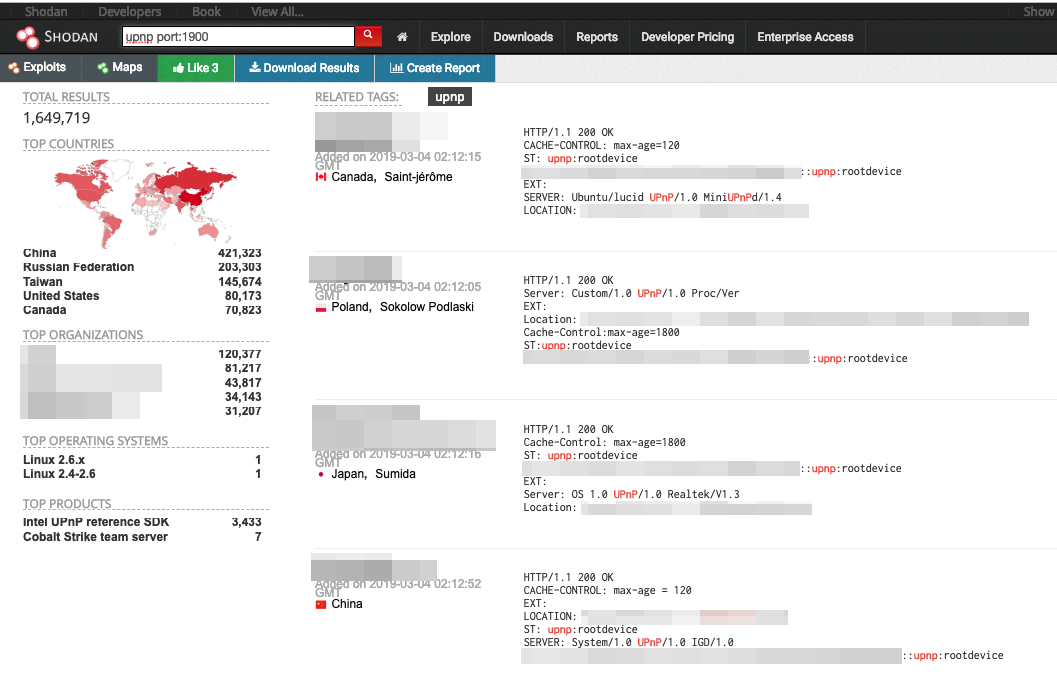

Obrázek 1. UPnP-související výsledky, s 1900 jako přístav, v Shodan (5. Března 2019 data)

také Jsme rozšířili naše skenování pomocí on-line vyhledávače Shodan., Skenování standardního portu používaného UPnP, který je 1900, přineslo výsledek 1,649,719 zařízení prohledávatelných na veřejném internetu. Známé knihovny UPnP byly také uvedeny ve vyhledávači, s miniupnpd a Custom (Knihovna UPnP Broadcom) jako to, co většina vyhledávatelných zařízení používá.,

| Percentage | |

| MiniUPnPd | 35% |

| Custom | 20% |

| LibUPnP (Portable SDK/Intel SDK) | 1% |

Table 2., První tři UPnP knihovny v Shodan výsledky (5. Března 2019 data)

UPnP souvisejících zranitelností a aktuální zařízení, implementace v domácí sítí

Shodan výsledky malované rozsah veřejně prohledávatelné UPnP-umožnil zařízení. S vlastním skenovacím nástrojem jsme se podívali do knihoven UPnP používaných doma a v jiných malých síťových prostředích a zjistili jsme, jaké by mohly být faktory, které činí zařízení zranitelnými vůči útokům. Stručně řečeno, zjistili jsme, že většina zařízení stále používá staré verze knihoven UPnP., Chyby zahrnující UPnP knihovny byly roky staré, jsou potenciálně neopravených, a nechat připojených zařízení nezabezpečené proti útokům.

MiniUPnPd

naše data skenovacího nástroje IoT ukázala, že 16 procent těchto zařízení s povoleným UPnP využívá knihovnu MiniUPnPd. MiniUPnPd je známý UPnP démon pro směrovače Nat (Network address translation), které poskytují služby protokolu mapování portů. Zajímavé je, že zařízení, která jsme zjistili, mají nainstalované staré verze MiniUPnPd: 24 procent používá MiniUPnPd 1.0, 30 procent používá MiniUPnPd 1.,6 a pouze pět procent zařízení používá MiniUPnPd 2.X verze (miniupnpd 2.1 je nejnovější verze).

Tabulka 3. Distribuce MiniUPnPd

zařízení se starými verzemi uvedeného démona musí být chráněna před známými a vysoce rizikovými zranitelnostmi. Například CVE-2013-0230, přetečení vyrovnávací paměti založené na zásobníku v Provedenísoapaction MiniUPnPd 1.0, umožňuje útočníkům provádět libovolný kód. CVE-2013-0229, zranitelnost ve funkci Processsdprequest v MiniUPnPd před 1.,4, umožňuje útočníkům způsobit odmítnutí služby (DoS)prostřednictvím vytvořeného požadavku, který spouští vyrovnávací paměť přečtenou. Pak je tu CVE-2017-1000494, neinicializovaná proměnná stack v miniupnpd < 2.0, která umožňuje útočníkům způsobit DoS (porucha segmentace a poškození paměti).

Windows UPnP Server

zjistili jsme také, že 18 procent zařízení využívá UPnP se systémem Windows. Tato zařízení, zejména stroje Microsoft Windows XP (Windows NT 5.1), by měla zkontrolovat, zda byla použita oprava MS07-019., (To je také důležité si uvědomit, že Windows XP dosáhl konce života, v dubnu 2014, což znamená, že je již není podporován společností Microsoft a bezpečnostní problémy, zůstane unpatched.) Windows XP je dodáván s funkcí UPnP, která je povolena automaticky po vybalení z krabice. Oprava řeší chybu zabezpečení poškození paměti UPnP (CVE-2007-1204), která umožňuje vzdálenému útočníkovi spouštět libovolný kód v kontextu účtu místní služby.,

Libupnp (portable SDK pro zařízení UPnP)

přenosný software development kit (SDK) pro zařízení UPnP (libupnp) je další známý UPnP knihovna, která podporuje několik operačních systémů. Z našich dat používá 5 procent detekovaných zařízení balíček knihovny libupnp. I když to není významné číslo, poznamenali jsme, že většina zařízení s uvedenou knihovnou má verze starší než 1.6.18/1.6.19 (aktuální verze je 1.8.4). Uživatelé verzí před 1.6.,18 mít na paměti stack-based buffer overflow v unique_service_name funkce, označená jako CVE-2012-5958, který umožňuje vzdáleným útokům, spustit libovolný kód pomocí User Datagram Protocol (UDP) paketu.

závěr a Trend Micro Solutions

pro uživatele by mohlo být obtížné určit, zda zařízení má chybu související s UPnP nebo bylo infikováno. Některá zařízení by mohla být skryta za NAT, takže i když existuje zranitelnost, uživatel nemusí okamžitě vidět dopad., Aby se zabránilo útokům, které zneužívají zranitelnosti související s UPnP, měli by uživatelé zajistit, aby jejich zařízení běžela aktualizovaný firmware. Pokud zařízení není podezření na infekci, by mělo být zařízení restartovat, resetovat na původní tovární nastavení, nebo, chybovat na straně opatrnosti, zcela nahrazuje. Pokud není pro síť nutné povolit UPnP v zařízeních, je vhodné zakázat funkci UPnP, pokud to zařízení umožňuje. Je však třeba poznamenat, že vypnutí UPnP může zakázat některé funkce, včetně závislostí na lokálním zjišťování zařízení a ignorovaných požadavků ze zařízení.,

domácí uživatelé mohou také dodržovat tato opatření pro větší bezpečnost:

1. Prohledejte domácí sítě pomocí nástroje Trend Micro™ HouseCall™ pro domácí sítě a zkontrolujte, která zařízení mají otevřený port UPnP 1900.

2. Chcete-li UPnP zakázat, přejděte na stránku nastavení zařízení (např.

3. V případě potřeby ručně nakonfigurujte nastavení přesměrování portů.

bezpečnostní řešení Trend Micro Home Network dokáže zkontrolovat internetový provoz mezi routerem a všemi připojenými zařízeními. Náš IoT skenovací nástroj byl integrován do Trend Micro HouseCall pro domácí sítě skeneru.,

Uživatelé Trend Micro Home Network Security řešení jsou chráněny před UPnP zranitelnost a související útoky prostřednictvím těchto pravidel:

- 1134286 WEB SDK Realtek Miniigd UPnP MÝDLO Provedení Příkazu (CVE-2014-8361)

- 1134287 WEB Huawei Home Gateway MÝDLO Provedení Příkazu (CVE-2017-17215)